Cet article est destiné aux utilisateurs désirant apprendre à mieux connaitre cet outil, encore à ce jour incontournable pour établir un premier diagnostic sur un PC infecté.

Il n'a pas pour vocation d'être purement technique, mais vous propose plutôt dessayer de vous familiariser avec la démarche d'une analyse d'un rapport HijackThis, ainsi quun tour dhorizon de ses principales fonctionnalités.

Tout au long de votre lecture, vous découvrirez quHijackThis a pour premier objectif de lister des points sensibles dans la base de registre, les processus et les services actifs, ainsi que d'autres endroits pouvant avoir été modifiés par des logiciels malveillants, vers, virus, spywares etc...

Chacune des différentes parties du rapport

sera donc sujette à votre interprétation car vous pourrez y trouver aussi bien des entrées corrompues que légitimes !

Vos recherches permettront donc détablir un premier bilan afin d'identifier le(s) problème(s) et d'orienter ensuite la personne vers une procédure de désinfection plus ciblée !

Ciblée, car la plupart du temps, fixer des lignes ne suffira pas à neutraliser l'infection !!

Il faudra très souvent passer par des outils de désinfection plus spécifiques qui s'occuperont de supprimer toutes les « saletés » liées à linfection, y compris celles qui pourraient se cacher du rapport. Il faut donc garder à l'esprit qu'un rapport HijackThis qui semble à première vue « propre » ne signifie pas nécessairement que la machine n'est pas infectée !

En des termes plus imagés : ce logiciel va vous permettre de mettre en évidence « l'arbre qui cache la forêt ». :-)

1) Installer et générer un rapport HijackThis

La première étape avant de faire quoi que ce soit avec ce logiciel, sera dabord son installation.

Liens de téléchargement :

Si vous utilisez le fichier installeur Trend Micro (HJTInstall.exe), cette étape ne posera aucun problème, il vous suffira de suivre les instructions lors de la procédure et de laisser le chemin dinstallation proposé par défaut :

C:\Program Files\Trend Micro

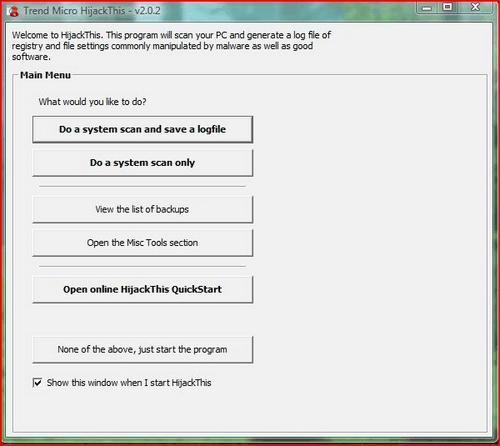

Un raccourci sera ensuite créé sur le bureau et le menu principal de loutil souvrira automatiquement.

Sinon, vous devrez créer un dossier spécifique pour son utilisation et exécuter HijackThis à partir de ce dossier.

Il est important de ne pas laisser le fichier que vous venez de télécharger parmi les fichiers temporaires car lorsque vous fixerez une ligne, le dossier backup (= sauvegarde ) sera aussi créé parmi ces fichiers.

Or les dossiers temporaires qui sont des dossiers dits « sensibles », sont fréquemment nettoyés de leur contenu en cours d'une désinfection, et donc en cas de mauvaise manipulation il vous sera impossible de ré-exécuter HijackThis ou de restaurer une ligne fixée par erreur !

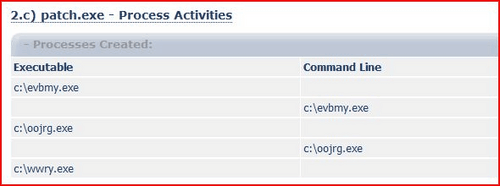

Pour générer un rapport :

- Lancer HijackThis en double-cliquant sur l'icône du logiciel

- Au menu principal, cliquer sur Do a system Scan only and Save a Logfile

- Un rapport sera alors généré dans un fichier bloc-notes, il sera situé dans le dossier désinfection initialement créé pour l'installation.

- Tutoriel d'utilisation (Merci à Balltrap34)

Le rapport donne un premier aperçu des programmes et processus qui tournent sur la machine,

mais en aucun cas ne dévoile des informations confidentielles sur la personne !

Sauf dans deux cas particuliers et notamment si HijackThis est installé sur le bureau/mes documents ou si vous l'exécutez avec la connexion internet active.

- Si la session porte le prénom et/ ou le nom de la personne, le rapport mentionnera le nom de la session, et donc votre nom !

- Connexion internet active, ladresse IP de votre machine apparaîtra aussi dans le rapport.

Lien à consulter :

Préserver votre anonymat

Menu principal :

2) Comment interpréter les lignes d'un rapport HijackThis ?

Le rapport s'organise essentiellement en trois parties :

- 1ère partie : informations générales sur le système d'exploitation, la version du logiciel HijackThis, et le mode dans lequel il a été exécuté : normal ou sans échec ...

- 2ème partie : un listage des principaux processus chargés en mémoire

- 3ème partie : la plus consistante que nous allons développer et détailler dans la suite, les lignes correspondantes à des entrées bien particulières de la base de registre susceptibles ou non d'avoir été infectées.

Attention à ne pas confondre ! Hijackthis n'est pas un logiciel de désinfection à l'image d'un antispyware qui scannera et supprimera après confirmation les fichiers infectés trouvés.

Néanmoins, il est capable de modifier le registre et de supprimer certains fichiers associés à ces modifications, par conséquent ce logiciel est plutôt

destiné à des utilisateurs un minimum avertis ayant de bonnes connaissances du fonctionnement de Windows, car mal utilisé, cela pourrait engendrer des problèmes allant de la perte de votre connexion Internet, jusqu'à des dysfonctionnements du système ou de vos logiciels installés.

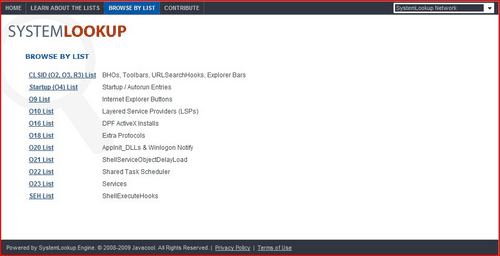

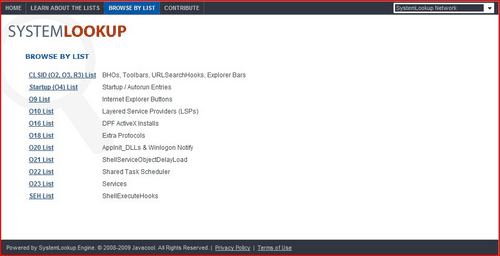

Voici le site

SystemLookup permettant d'analyser une grande partie des entrées du rapport HijackThis. Ce site est la continuité du site Castelcops qui était la référence du web en matière d'analyse de ligne.

Dans la partie de gauche de la page d'accueil, vous avez le menu ci-dessus vous permettant d'analyser dans l'ordre :

- CLSID list : les lignes 02 et 03

- StartupList : les lignes 04

- 09, 010, 016, 018, 020, 022, 023 : les lignes correspondantes au même numéro pour HijackThis

Voici les différents résultats que vous pouvez obtenir après une recherche :

- Y = normal au démarrage

- U = cela dépend si l'utilisateur en a besoin au démarrage

- X = dangereux/spyware

- ? = statut inconnu

- L = légitime, normal

- O = ouvert à débat (dans ce cas, faire une recherche plus poussée)

Remarque : alternative à SystemLookup pour les lignes O2 et O4 :

http://www.sysinfo.org/

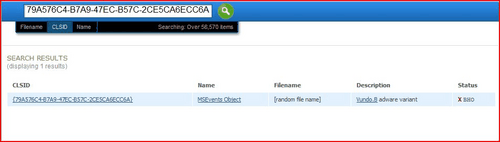

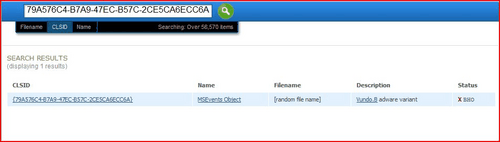

Exemple d'analyse d'une ligne 02 via SystemLookup :

O2 - BHO: MSEvents Object - {79A576C4-B7A9-47EC-B57C-2CE5CA6ECC6A} - C:\WINDOWS\system32\ddabx.dll

Après avoir copié/collé la chaîne de caractères entre accolades dans la barre de recherche (Search), on obtient le résultat suivant : le statut nous dit que la ligne correspond à un fichier infectieux appartenant au malware

Vundo. Une recherche sur le fichier ddabx.dll associé à cette ligne via Google nous aurait mené à la même conclusion.

Par ailleurs, il existe plusieurs autres sites d'analyse de rapport HijackThis en ligne :

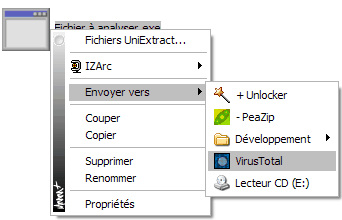

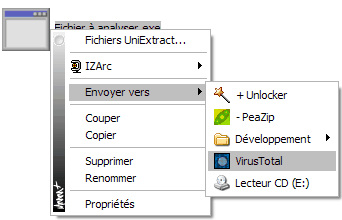

Pour les utilisateurs de Firefox, il existe également une extension permettant de faciliter la recherche :

Il suffit de surligner du texte (un nom, une CLSID, etc ..) et de faire un clic-droit -> Malware Search

Vous pourrez effectuer des recherches sur:

- SystemLookup,

- BleepingComputer

- TheatrExpert

- Whois

- ProcessLibrairy

- Microsoft Dll

- tuxmaster malware search

- Malware protection center

- Mc afee site Advisor

Attention !! Ces sites sont destinés aux utilisateurs avertis qui sauront faire la part des choses dans l'analyse faite entièrement par un robot ! Ce site est donc un « cadeau empoisonné » si vous n'avez pas un minimum de connaissances, l'utilisation de ce site est donc à vos risques et périls !

3) Fixer/corriger une ligne HijackThis

Rappel : "Fixer" signifie supprimer dans le registre la ligne correspondante.

Avant de faire fixer une ligne, vérifier surtout :

a) Qu'il est bien installé :

- ex : C:\Program Files\Trend Micro\HijackThis\HijackThis.exe => installé correctement

- ex : C:\DOCUME~1\michael\LOCALS~1\Temp\Rar$EX00.313\HijackThis.exe => mal installé car dans les fichiers temp internet

b) Qu'HjackThis génèrera une sauvegarde :

- Fermer toutes les fenêtres.

- Lancer HijackThis et choisir Open the misc tools section, puis choisir l'option Main, s'assurer que "Make backups before fixing items" est activé.

Une fois que la ou les lignes à fixer sont identifiées :

- Au menu principal, choisir do a scan only, puis cocher la case devant les lignes à corriger et cliquer en bas sur Fix Checked.

- A la fin du Scan, cliquer sur Save log, le rapport sera généré dans le dossier initialement créé pour installer HijackThis

Remarques importantes : notez que lorsque l'un des éléments est corrigé, HijackThis modifiera la base de registre mais ne supprimera pas systématiquement le fichier associé sur le disque.

Cela signifie et implique qu'il est nécessaire de compléter l'analyse du rapport en établissant ensuite une procédure de désinfection manuelle ou via d'autres programmes plus spécifiques, et plus ciblés selon l'infection afin de supprimer les clés ou fichiers infectieux qui restent.

4) Analyse détaillée de chaque ligne et infection les plus courantes associées

1ère Partie : informations générales

Logfile of Trend Micro HijackThis v2.0.2 => version du logiciel, à cette date la dernière est la version 2.02

Scan saved at 19:57:26, on 30/05/2008 => heure et jour de la création du rapport, il est important de demander régulièrement à l'utilisateur d'en créer un nouveau au cours de la désinfection pour constater l'évolution de celle-ci

Platform: Windows Vista (WinNT 6.00.1904) => la version du système d'exploitation, ici Vista

MSIE: Internet Explorer v7.00 (7.00.6000.16643) => la dernière mise à jour

Boot mode: Normal => mode dans lequel le rapport a été créé, ici en mode normal, si celui-ci avait été fait en mode sans échec, on aurait eu la mention : safe mode

2ème Partie : listing des processus actifs

Cette partie va vous permettre de vérifier la légitimité des processus actifs (en cours d'utilisation).

Running processes:

C:\Windows\system32\taskeng.exe

C:\Windows\system32\Dwm.exe

C:\Windows\Explorer.EXE

C:\Program Files\Windows Defender\MSASCui.exe

C:\Program Files\Java\jre1.6.0_05\bin\jusched.exe

C:\Program Files\Lexmark 1200 Series\LXCZbmgr.exe

C:\Program Files\Lexmark 1200 Series\lxczbmon.exe

C:\Program Files\AxBx\VirusKeeper 2008 Pro Evaluation\VirusKeeper.exe

C:\Windows\ehome\ehtray.exe

C:\Program Files\MSN Messenger\msnmsgr.exe

C:\Program Files\Google\GoogleToolbarNotifier\1.2.1128.5462\GoogleToolbarNotifier.exe

C:\Program Files\Windows Media Player\wmpnscfg.exe

C:\Program Files\Acer Arcade Live\Acer HomeMedia Connect\Kernel\DMS\PCMMediaSharing.exe

C:\Windows\System32\mobsync.exe

C:\Windows\ehome\ehmsas.exe

C:\Acer\Empowering Technology\ACER.EMPOWERING.FRAMEWORK.SUPERVISOR.EXE

C:\Acer\Empowering Technology\eRecovery\ERAGENT.EXE

C:\Program Files\MSN Messenger\livecall.exe

C:\Program Files\AxBx\VirusKeeper 2008 Pro Evaluation\vk_scan.exe

C:\Program Files\eMule\emule.exe

C:\Program Files\Internet Explorer\ieuser.exe

C:\Program Files\VideoLAN\VLC\vlc.exe

C:\Program Files\Internet Explorer\iexplore.exe

C:\Program Files\Common Files\Microsoft Shared\Windows Live\WLLoginProxy.exe

C:\Windows\system32\SearchFilterHost.exe

C:\Program Files\Trend Micro\HijackThis\HijackThis.exe

Dans cette partie, il faudra s'assurer que tous les processus sont légitimes. Vous en trouverez aussi bien appartenant à Windows, aux programmes installés, aux pilotes mais aussi quelques fois certains malwares. Il faudra donc vérifier que les processus du système

se situent bien dans leurs dossiers natifs et respectifs, c'est-à-dire dans le dossier habituel où on les trouve sur un PC sain.

Bien vérifier aussi que l'orthographe est correcte, car certains malwares « rusent » en utilisant des noms très proches de ceux des fichiers système

à une lettre près !

Dans cet exemple, on peut comparer les différentes façons d'un malware de camoufler sa présence :

- C:\Windows\system32\svchost.exe <= OK !

- C:\Windows\system32\scvhost.exe <= illégitime !

- C:\Windows\svchost.exe <= illégitime !

- C:\DOCUME~1\michael\LOCALS~1\Temp\svchost.exe <= illégitime !

Cette partie du rapport vous permettra aussi de savoir si :

- Un antivirus est installé et est actif.

- Un pare-feu est installé.

- HijackThis est installé correctement, et éventuellement s'il a bien été renommé, dans le cas où un renommage est nécessaire pour faire apparaître l'activité de certains spywares dans le rapport.

En cas de doute sur la légitimité d'un fichier, vos recherches sur un moteur de recherche seront déterminants ! D'où l'importance de connaître un minimum les processus windows les plus courants et de leur prêter une attention particulière lors de l'analyse. Avec l'habitude, les processus douteux apparaîtront comme le nez au milieu de la figure ! :-)

3ème Partie : lignes correspondantes aux entrées de la base de registre

Lignes : R0, R1, R2, R3 : pages de démarrage et de recherche d'Internet Explorer

Analyse : il faut vérifier et supprimer les Urls non souhaitées

Exemple d'infections les plus courantes associées à ces lignes :

Smitfraud :

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = c:\secure32.html

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Bar = http:://www.quicknavigate.com/bar.html

R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = c:\secure32.html

Vbs\Solow :

R1 - HKCU\Software\Microsoft\Internet Explorer\Main\Window Title = Hacked by MOOzilla

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Window Title = Hacked by Godzilla

Divers :

R3 - URLSearchHook: download-boosters Toolbar - {e4000b62-fa5d-4b39-b254-0a4c485aaf11} - C:\Program Files\download-boosters\tbdown.dll

R3 - URLSearchHook: (no name)

R3 - URLSearchHook: Multi_Media_France - {7009fcd4-05be-44f4-9583-93fe419ab7b0} - C:\Program Files\Multi_Media_France\tbMult.dll

R3 - Default URLSearchHook is missing

Lignes : F0, F1, F2, F3 : programmes chargés automatiquement au démarrage depuis les fichiers .INI

Analyse : il faut vérifier la légitimité des fichiers.exe

Exemple d'infections les plus courantes associées à ces lignes :

Banker/msn :

F2 REG:system.ini:UserInit=C:\WINDOWS\system32\userinit.exe,C:\WINDOWS\system32\rxjddnvj.exe,

F2 - REG:system.ini: UserInit=C:\WINDOWS\system32\userinit.exe,C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\services.exe

Brontok :

F2 - REG:system.ini: Shell=Explorer.exe "C:\WINDOWS\eksplorasi.exe"

Lignes N1, N2, N3, N4 : correspond aux pages d'accueil et de recherche par défaut des navigateurs Netscape et Mozilla.

Analyse : même chose que pour les lignes R0, R1, R2, R3

Lignes 01 : modification du fichier

Host, qui permet de rediriger l'accès à un site ou d'en interdire l'accès.

Analyse : à moins que l'utilisateur n'ait lui-même fait quelques restrictions, ces lignes sont toutes à supprimer !

Exemple des infections les plus courantes associées à ces lignes :

Redirection, interdiction d'accéder au sites d'antivirus en ligne :

O1 - Hosts: 2130706433 www.kaspersky.com

O1 - Hosts: 2130706433 www.avp.com

O1 - Hosts: 2130706433 kaspersky.com

Brontok :

O1 - Hosts: <!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN"

O1 - Hosts: "

http://www.w3.org/TR/html4/loose.dtd">

O1 - Hosts: <html>

O1 - Hosts: <head>

O1 - Hosts: <script LANGUAGE="JavaScript">

O1 - Hosts: <!--

O1 - Hosts: if (window != top)

O1 - Hosts: top.location.href = location.href;

O1 - Hosts: // -->

O1 - Hosts: </script>

O1 - Hosts: <title>Site Unavailable</title>

O1 - Hosts: <meta http-equiv="Content-Type" content="text/html; charset=iso-8859-1">

O1 - Hosts: <style type="text/css">

O1 - Hosts: body{text-align:center;}

O1 - Hosts: .geohead {font-family:Verdana, Arial, Helvetica, sans-serif; font-size:10px;width:750px;margin:10px 0 10px 0;height:35px;}

O1 - Hosts: .geohead #geologo {width:270px;display:block; float:left; }

O1 - Hosts: .geohead #rightside {width:480px;display:block; float:right;border-bottom:1px solid #999999; height:27px;}

Lignes 02, 03 : plug-ins et barres d'outils par défaut/ajoutés au navigateur

Analyse : à l'aide de Systemlookup, il suffit de recopier la chaîne de caractères en gras dans la barre de recherche, on peut aussi le voir directement en vérifiant la légitimité des fichiers ou des programmes. Ne pas hésiter à multiplier vos recherches

Exemple des infections les plus courantes associées à ces lignes :

Vundo :

O2 - BHO: (no name) - {EA32FB3B-21C9-42cc-B8EF-01A9B28EDB0D} - C:\WINDOWS\System32\byxwv.dll

Barre d'outil indésirable Mirar (rogue) :

O3 - Toolbar: Mirar - {9A9C9B68-F908-4AAB-8D0C-10EA8997F37E} - C:\WINDOWS\system32\version69ie7fix.dll

Lignes 04 : Programmes qui se lancent au démarrage de windows

Analyse : vérifier la légitimité et l'emplacement du fichier à l'aide de castelcops et de vos recherches

Exemple d'infections les plus courantes associées à ces lignes :

Ici ces fichiers (en gras) infectés démontrent la présence de malwares

O4 - HKCU\..\Run:Run: [taskmgra] C:\WINDOWS\system32\taskmgra.com

O4 - HKLM\..\Policies\Explorer\Run: [some] C:\Program Files\Video Add-on\icthis.exe

O4 - HKCU\..\Run: [amva] C:\WINDOWS\system32\amvo.exe

O4 - Global Startup: winlgn.exe

O4 - Global Startup: SRVSPOOL.exe

Lignes 05, 06 : Icônes d'options IE et Accès aux options IE restreints par l'administrateur

Analyse : ces restrictions ont soit été ajoutées pour l'administrateur du pc soit par un malware, il faut demander la légitimité de ces restrictions avant de les supprimer !

Exemple de restrictions :

O5 - control.ini: inetcpl.cpl=no

O5 - control.ini: Desk.cpl

O6 - HKCU\Software\Policies\Microsoft\Internet Explorer\Control Panel present

O6 - HKLM\Software\Policies\Microsoft\Internet Explorer\Restrictions present

O6 - HKLM\Software\Policies\Microsoft\Internet Explorer\Control Panel present

Lignes 07 : Accès à la base de registre restreint par l'Administrateur

Analyse : demander à l'utilisateur si la restriction est volontaire avant de la faire supprimer.

Exemple de la restriction de la base de registre :

O7 - HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System, DisableRegedit=1

Lignes 08 : Éléments additionnels du menu contextuel d'IE

Analyse : il faut vérifier et supprimer les Urls non souhaitées

mywebsearch :

O8 - Extra context menu item: &Search; -

http://edits.mywebsearch.com/toolbar...rch.jhtml?p=ZK

Lignes 09 : Boutons additionnels de la barre d'outils principale d'IE

Analyse : à l'aide de Systemlookup, il suffit de recopier la chaîne de caractères en gras dans la barre de recherche, on peut aussi le voir directement en vérifiant la légitimité des fichiers ou des programmes. Ne pas hésiter à multiplier vos recherches.

Exemple d'infections les plus courantes associées à ces lignes :

Adware ShopperReports :

O9 - Extra button: ShopperReports - Compare travel rates - {C5428486-50A0-4a02-9D20-520B59A9F9B3} - C:\Program Files\ShoppingReport\Bin\2.0.24\ShoppingReport.dll

BrowserAid :

O9 - Extra button: (no name) - {07b7f771-1b8e-4b7b-823e-ffac1732aa9e} - (no file)

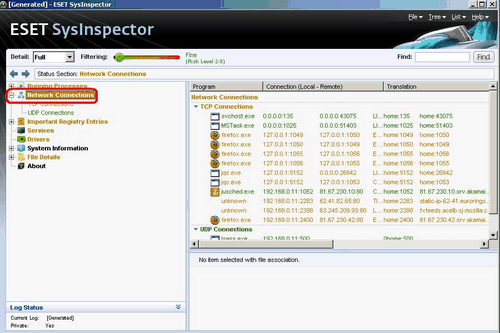

Lignes 010 : Winsock ou LSPs (Layered Service Provider ) permettent de voir la totalité du trafic sur votre connexion Internet.

Analyse : vérifier la légitimité et l'emplacement du fichier à l'aide de castelcops et de vos recherches.

Exemple des infections les plus courantes associées à ces lignes :

newdotnet :

O10 - Broken Internet access because of LSP provider 'c:\program files\newdotnet\newdotnet6_38.dll' missing

Trojan.Spy.Bzub/Trojan:Win32/Mespam.B :

O10 - Broken Internet access because of LSP provider 'rsvp322.dll' missing

Lignes 011, 012 : Groupes additionnels de la fenêtre 'Avancé' des Options d'IE et Plugins d'IE

Analyse : vérifier la légitimité et l'emplacement du fichier.

Exemple des infections les plus courantes associées à ces lignes :

Ces types d'infections sont très rares !

Lignes 013 : préfixes par défaut des pages d'IE

Analyse : il faut vérifier et supprimer les Urls non souhaitées

Exemple des infections les plus courantes associées à ces lignes : ces types d'infections sont assez rares !

Cws :

O13 - DefaultPrefix:

http://%73%65%61%72%63%68%2D%6C%69%6E%6B%73%2E%6E%65%74/?my=

O13 - DefaultPrefix:

http://www.heretofind.com/show.php?id=18&q;=

O13 - WWW Prefix:

http://www.heretofind.com/show.php?id=18&q;=

O13 - Home Prefix:

http://www.heretofind.com/show.php?id=18&q;=

O13 - Mosaic Prefix:

http://www.heretofind.com/show.php?id=18&q;=

O13 - Gopher Prefix:

http://www.heretofind.com/show.php?id=18&q;=

Lignes 014 : Modification du fichier contenant les paramètres par défaut des options d'IE

Analyse : il faut vérifier et supprimer les Urls non souhaitées

Exemple des infections les plus courantes associées à ces lignes : ces types d'infections sont assez rares !

O14 - IERESET.INF: START_PAGE_URL=

http://www.searchalot.com

Lignes 015 : sites ou adresses IP ajoutés dans la Zone de confiance d'Internet Explorer

Analyse : il faut vérifier et supprimer les Urls non souhaitées ! Demandez à l'utilisateur si ces sites ont été ajoutés volontairement.

Exemple des infections les plus courantes associées à ces lignes :

Exemple de sites ajoutés par des malwares :

O15 - Trusted Zone: *.slotch.com (HKLM)

O15 - Trusted Zone: *.static.topconverting.com (HKLM)

O15 - Trusted IP range: 206.161.125.149

O15 - Trusted IP range: 206.161.125.149 (HKLM)

O15 - ProtocolDefaults: 'file' protocol is in My Computer Zone, should be Internet Zone

O15 - ProtocolDefaults: 'ftp' protocol is in My Computer Zone, should be Internet Zone

O15 - ProtocolDefaults: 'http' protocol is in My Computer Zone, should be Internet Zone

O15 - ProtocolDefaults: 'https' protocol is in My Computer Zone, should be Internet Zone

Lignes 016 : Ajout de contrôles ActiveX

Analyse : il faut vérifier et supprimer les Urls non souhaitées ! Vous pouvez, ceci dit, supprimer toutes les 016, même légitimes car celles-ci seront recréées au besoin (pour les sites de scanner de virus en ligne par exemple)

Exemple des infections les plus courantes associées à ces lignes :

Exemple de sites ajoutés par des malwares :

Instantacces :

O16 - DPF: {11F1D260-129E-4EB7-B37E-57E3D97A3DF1} - hllp://akamai.downloadv3.com/binaries/P2EClient/EGAUTH_1044_FR_XP.cab

Dialer carpediem divers :

O16 - DPF: {C771B05E-E725-4516-97A5-4CE5EB163CFB} - hllp://www.megabaise.com/dialers/megabaiseX.exe

Exploit faille chm :

O16 - DPF: {11120607-1001-1111-1000-110199901123} - ms-its:mhtml:file://C:\foo.mht!http:$$63.217.31.72/d1//xxx.chm::/dropper.exe

Lignes 017 : Modification des serveurs DNS pour permettre des redirections vers des sites malveillants.

Analyse : il faut vérifier et supprimer les Urls non souhaitées à l'aide de castelcops et du

site DNSstuffs ; vous pourrez déterminer avec l'internaute si l'adresse ip lui appartient bien !

Exemple des infections les plus courantes associées à ces lignes :

Exemple de redirection vers d'autres sites ajoutés par des malwares :

VideoAccess/Wareout :

O17 - HKLM\System\CCS\Services\Tcpip\..\{4B3FE2D6-94DC-4380-B39C-46273E741177}: NameSeRXToolBarrver = 85.255.114.106,85.255.112.123

O17 - HKLM\System\CCS\Services\Tcpip\..\{5B851CF3-A736-4F53-9479-1CE483306363}: NameServer = 85.255.114.106,85.255.112.123

O17 - HKLM\System\CCS\Services\Tcpip\..\{D989E2A6-F89D-44B9-8CE5-5B1A20ED329E}: NameServer = 85.255.114.106 85.255.112.123

Lignes 018 : Modification des protocoles par défaut, afin de permettre de sniffer les connexions

Analyse : vérifier la légitimité et l'emplacement du fichier à l'aide de castelcops et de vos recherches

Exemple d'infections les plus courantes associées à ces lignes :

O18 - Filter hijack: text/html - {2AB289AE-4B90-4281-B2AE-1F4BB034B647} - C:\Program Files\RXToolBar\sfcont.dll

Lignes 019 : Modification des pages layout

Analyse : vérifier la légitimité et l'emplacement des fichiers.

Exemple d'infections les plus courantes associées à ces lignes : ce type d'infection est assez rare !

O19 - User stylesheet: C:\WINDOWS\windows.dat

Lignes 020 : Modification des AppInit_DLLs dans le registre, en démarrage automatique pouvant permettre aux malwares de se lancer au démarrage de windows

Analyse : vérifier la légitimité et l'emplacement du fichier à l'aide de castelcops et de vos recherches.

Exemple d'infections les plus courantes associées à ces lignes :

Ici ces fichiers (en gras) infectés démontrent la présence de divers malwares :

Vundo & co :

O20 - Winlogon Notify: rpcc - C:\WINDOWS\system32\rpcc.dll

O20 - Winlogon Notify: awtqq - C:\WINDOWS\system32\awtqq.dll

O20 - AppInit_DLLs: C:\WINDOWS\system32\__c00E0622.dat

Lignes 021 : fichiers chargés par la clé de Registre ShellServiceObjectDelayLoad en démarrage automatique

Analyse : vérifier la légitimité et l'emplacement du fichier à l'aide de castelcops et de vos recherches.

Exemple d'infections les plus courantes associées à ces lignes :

IRCBot, infection msn :

O21 - SSODL: rdshost - {4926ABFC-2FBE-4962-9FF8-EB69334DEFD7} - rdshost.dll

Lignes 022 : fichiers chargés par la clé de Registre SharedTaskScheduler en démarrage automatique

Analyse : vérifier la légitimité et l'emplacement du fichier à l'aide de castelcops et de vos recherches.

Exemple d'infections les plus courantes associées à ces lignes :

Ici le fichier (en gras) infecté démontre la présence de malwares :

Smitfraud :

O22 - SharedTaskScheduler: inoperable - {1b40d2ad-d237-4544-b1e1-0bf75bf8fcc0} - C:\WINDOWS\system32\jdxah.dll

Lignes 023 : Les Services Windows

Analyse : vérifier la légitimité et l'emplacement du fichier à l'aide de castelcops et de vos recherches.

Exemple d'infections les plus courantes associées à ces lignes :

Ici ces fichiers (en gras) infectés démontrent la présence de malwares :

Vers informatiques divers :

O23 - Service: Microsoft Logitech WLAN - Unknown owner - C:\WINDOWS\system32\dllcache\mslw.exe

O23 - Service: Googles Onlines Search Services - Unknown owner - C:\WINDOWS\system32\wnslogan.exe

Infection chinoise :

O23 - Service: Yahoo Service (YahooSvr) - Unknown owner - C:\WINDOWS\system32\98FEE\svchost.exe (file missing)

Lignes 024 : composants Windows Active Desktop.

Analyse : vérifier la légitimité et l'emplacement du fichier à l'aide et de vos recherches.

Exemple d'infections les plus courantes associées à ces lignes :

O24 - Desktop Component 1: (no name) - %Windir%\warnhp.html

Remarque : Habituellement, les infections les plus courantes rencontrées dans un rapport hijackthis se « concentrent » au niveau des lignes : 02/03, 04, 20 et 23 ! Il faudra donc être particulièrement attentif à l'analyse de ces entrées.

Cette liste est non exhaustive et ne fait que donner un très léger aperçu des infections les plus courantes rencontrées en forum !

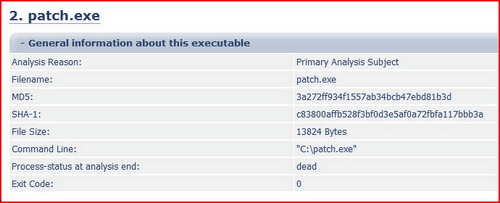

5) Comment déterminer la dangerosité ou non d'un fichier ?

Comme vous avez pu le constater dans la partie analyse d'un rapport hijackthis, savoir reconnaître la légitimité d'un fichier est primordial ! C'est le «b.a.-ba» de l'analyse de tout type de rapport en désinfection. Il vous faudra donc un certain temps pour vous familiariser avec les noms de fichiers Windows les plus courants et pouvoir déterminer au premier coup d'il les fichiers infectieux !

Voir ici

le récapitulatif de quelques techniques d'analyse de fichier.

Rappel : fixer une ligne via HijackThis ne supprimera pas le fichier infectieux associé !

6) Comment restaurer une ligne fixée par erreur ?

Si Hijackthis a été au préalable installé correctement, c'est-à-dire installé dans un dossier créé à cet effet, un fichier backup sera créé automatiquement dés qu'une ligne sera fixée, et ainsi vous permettra de restaurer une entrée, si celle-ci est fixée par erreur !

Pour ce faire :

- Lancer hijackthis

- Au menu principal, choisir : view the list of backups

- Cocher la/les ligne(s) à restaurer puis cliquer sur restore ("Restaurer")

NB : si vous n'avez pas correctement installé Hijackthis, c'est-à-dire si vous l'avez laissé dans les fichiers temporaires, vous pouvez tout de même récupérer le fichier backup, à condition de ne pas avoir supprimé les fichiers temp avant !

Un raccourci pour accéder plus facilement à ce dossier :

- Aller sur démarrer < Exécuter taper %temp% et valider

- Puis déplacer le fichier backup sur le bureau

En cas de suppression des fichiers temporaires, les sauvegardes seront perdues et le retour en arrière sera donc IMPOSSIBLE.

Les fonctions delete et delete all permettent au contraire de supprimer la ou les sauvegardes que ne sont plus utiles.

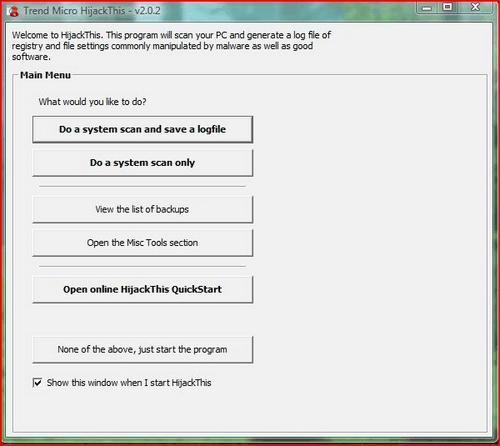

7) Autres fonctions du logiciel hijackthis

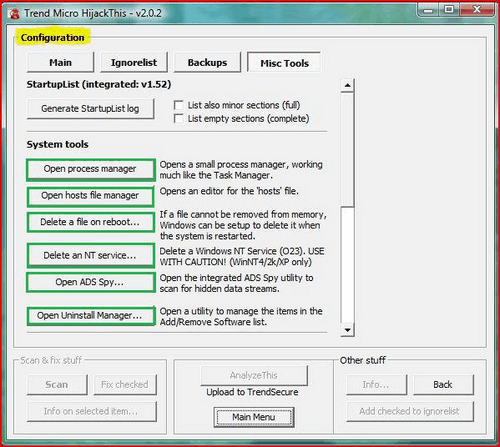

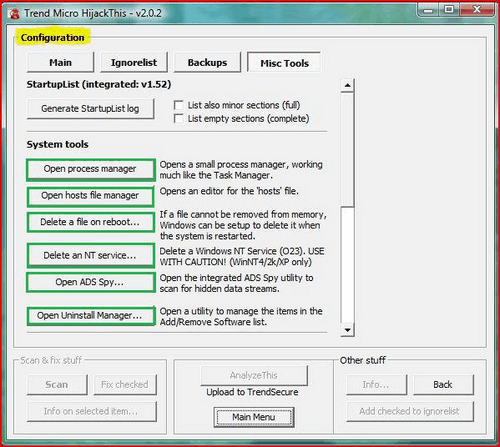

Options avancées que vous trouverez dans la section open misc tools section du menu principal.

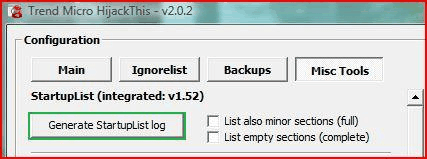

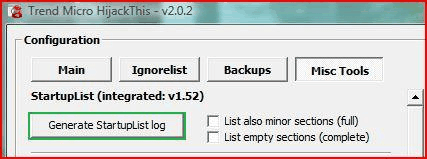

Générer la liste des programmes qui se lance au démarrage du Pc

HijackThis intègre un outil permettant de lister tous les programmes qui sont lancés automatiquement au démarrage de l'ordinateur. Cette fonction est similaire à celle qui existe déjà sous windows via la commande msconfig.

Pour générer la liste, au menu principal :

- Choisir la section open misc tools section

- Cliquer sur Generate startuplist log

- Hijackthis ouvrira quasi instantanément une fenêtre Notepad (Bloc-notes) contenant les éléments de démarrage du PC.

Générer la liste des processus actifs sur le PC

A l'image du Gestionnaire de Tâches sous Windows, HijackThis intègre un outil permettant de lister les processus actifs sur le PC : option open process manager. Cette fonction peut s'avérer utile si le Gestionnaire de Tâches n'est pas accessible par exemple sur un PC infecté pour tuer ou lancer un processus.

Générer et modifier le fichier Hosts

L'option open hosts file meneger permet de gérer le fichier

Hosts.

Option supprimer un fichier

Cette option permet de supprimer une liste de fichiers infectés pour compléter une procédure de désinfection.

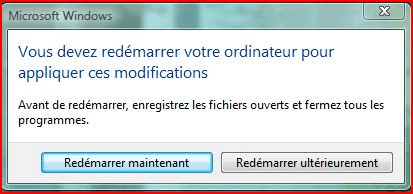

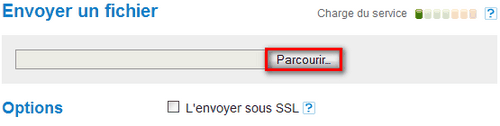

Après avoir enregistré le chemin des fichiers à supprimer dans un fichier bloc-notes, choisir l'option delete a file on reboot. Sélectionner le fichier à supprimer et cliquer sur ouvrir :

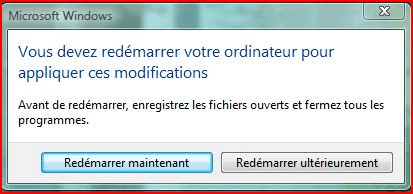

Puis, choisir si le fichier est à supprimer juste après ou ultérieurement :

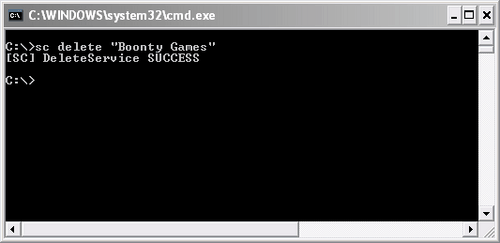

Option supprimer un service

L'option delete an NT service permet de supprimer les services visibles dans les lignes 023 du rapport HjackThis, après avoir été

arrêtés ou désactivés auparavant en ligne de commande par exemple.

Ensuite, entrer le nom exact du service à supprimer. Attention : une fois supprimé, le service ne pourra être restauré ! Il est important de s'assurer de la dangerosité du service avant de le supprimer, sinon le désactiver suffira.

Générer et supprimer la liste des fichiers ADS

Le système de fichiers NTFS (NT FileSystem) permet d'ajouter de nouveaux attributs qui sont le plus souvent cachés pour l'utilisateur comme, par exemple, les données concernant les permissions d'un fichier qui sont accessibles qu'en utilisant certains outils fournis avec le système, contrairement au contenu du fichier qui, lui, reste visible quand on double-clique dessus . Ainsi, il est possible d'ajouter à un fichier un "flux de données additionnel". Ce type d'attribut est un ADS (Alternate Data Stream). Certains malwares utilisent ce système pour ajouter et dissimuler des données pour infecter un PC tout en restant le plus possible invisibles aux yeux des utilisateurs.

L'option open ADS spy permet de lister les fichiers susceptibles d'avoir été infectés par ce système d'infection :

Gérer la liste des programmes installés

Très souvent, vous serez amené à faire supprimer des programmes installés par inadvertance par l'utilisateur non averti installant des cracks infectés ou encore par les malwares eux-mêmes lors de surfs sur des sites douteux.

HijackThis offre donc la possibilité de supprimer ces rogues depuis son interface en cliquant sur l'option open uninstall manager, comme cela se fait habituellement via l'option ajout/supprimer un programme présent dans windows.

8) En résumé !

Voilà un bref tour d'horizon qui vous a présenté les principales fonctions offertes par ce logiciel.

Sa maîtrise complète vous demandera de la patience, un temps d'apprentissage certain, mais aussi beaucoup de recherches personnelles afin de vous l'approprier entièrement !

Bonne chance ! ;-)

Lire la suite

Comment supprimer un service infecté ? »

Publié par

green day -

Dernière mise à jour le 5 novembre 2009 à 18:37 par marlalapocket

Cet article est destiné aux utilisateurs désirant apprendre à mieux connaitre cet outil, encore à ce jour incontournable pour établir un premier diagnostic sur un PC infecté.

Cet article est destiné aux utilisateurs désirant apprendre à mieux connaitre cet outil, encore à ce jour incontournable pour établir un premier diagnostic sur un PC infecté.