A force d'utiliser l'ordinateur, celui-ci regorge d'informations personnelles vous concernant. Par ailleurs, certaines de vos données méritent sûrement d'être mises à l'écart des yeux indiscrets. Cet article fait un tour d'horizon des outils gratuits permettant d'assurer la confidentialité de vos données personnelles.

A force d'utiliser l'ordinateur, celui-ci regorge d'informations personnelles vous concernant. Par ailleurs, certaines de vos données méritent sûrement d'être mises à l'écart des yeux indiscrets. Cet article fait un tour d'horizon des outils gratuits permettant d'assurer la confidentialité de vos données personnelles.

Les outils

- TrueCrypt : Garder vos fichiers à l'abri des regards indiscrets.

- AxCrypt: pour crypter des fichiers ou des dossiers un par un.

- Camouflage: permet de cacher des fichiers choisis

- CCleaner : Nettoyer les traces (cache, historique, fichiers temporaires...)

- SDelete : Empêcher la récupération des fichiers effacés (mise à zéro de l'espace libre)

- Mise à zéro du swap Windows

Avec ces 4 outils, vos traces seront bien nettoyées et votre vie privée protégée

(Mais n'oubliez pas de

sécuriser votre ordinateur !)

TrueCrypt

TrueCrypt permet de créer des disques chiffrés. Ce sont des disques virtuels (qui se comportent comme n'importe quel disque) ou des disques réels. Il est même possible de crypter la partition windows !

En cas de tentative d'extorsion de votre mot de passe, vous pouvez avoir défini un mot de passe secondaire, qui donnera accès à des données bidon que vous aurez préalablement renseigné. Ainsi, la personne qui vous aura forcer à donner un mot de passe valide n'aura aucun accès aux données confidentielles.

Avantage: Les données écrites dans ces disques sont automatiquement chiffrées/déchiffrées. A aucun moment les données ne sont écrites en clair sur disque. Pas besoin de passer son temps à chiffrer/déchiffrer des fichiers pour travailler: C'est transparent.

A utiliser systématiquement pour vos fichiers personnels (par exemple tout ce qui concerne votre banque).

AxCrypt

AxCrypt est un logiciel de chiffrement (encryption) permettant de protéger par mot de passe des fichiers ou des dossiers sous Windows. AxCrypt utilise l'algorithme AES-128.

AxCrypt possède les fonctionnalités suivantes :

- Intégration aux menus contextuels de Windows. Un simple clic avec le bouton droit sur un fichier permet de le protéger.

- Intégration par double-clic, permettant d'ouvrir, éditer et enregistrer les fichiers cryptés aussi simplement que les fichiers non cryptés.

Étant donné que AxCrypt marche fichier par fichier, il est simple d'envoyer des fichiers protégés à des destinataires par mail. Il est même possible de faire des fichiers auto-extractibles afin d'éviter aux destinataires d'avoir à installer AxCrypt.

Télécharger AxCrypt

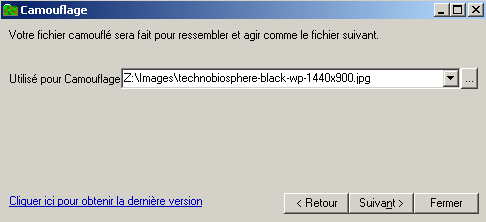

Camouflage

Camouflage est un utilitaire qui se place dans le menu contextuel et qui vous permet de cacher des fichiers choisis en les attachant à n'importe quel fichier. Le fichier camouflé ressemble et se comporte comme un fichier normal et peut être enregistré, utilisé ou expédié sans attirer l'attention.

Ainsi, vous pouvez utiliser une image qui ressemble et se comporte exactement comme n'importe quelle autre image mais qui contient des fichiers cachés cryptés.

Tutoriel ici: http://www.commentcamarche.net/faq/16582-cacher-vos-donnees

CCleaner

CCleaner est un freeware qui efface vos traces: historique, cache et cookies des navigateurs (IE, Firefox, Opera...), historique de Windows (Documents récents, programmes lancés, logs, corbeille, presse-papier, etc.)

Avant d'éteindre l'ordinateur ou de vous en aller, pour ne pas laisser de traces inutiles.

Alternatives à CCLeaner: Glary utilities,

Wise registry cleaner,

easy cleaner, free history eraser

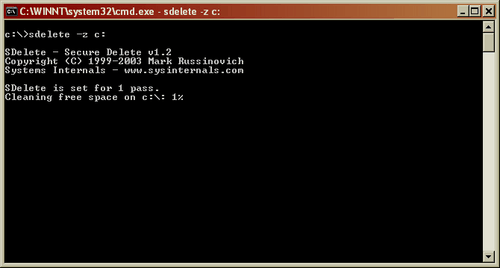

SDelete

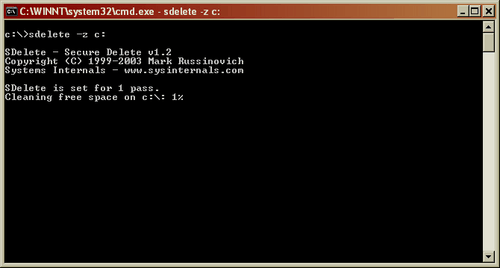

Quand un fichier est effacé, seul le nom du fichier est effacé. Le corps du fichier est inchangé. Il est donc possible avec certains outils (Restoration, PC File Recovery...) de récupérer ces fichiers.

SDelete permet d'écraser l'espace libre d'un disque afin que cette récupération soit impossible.

SDelete est bien meilleur que la plupart des outils similaires, car il prend en charge les particularités de NTFS et peut utiliser des motifs (patterns) qui empêchent la plupart des opérations de récupération physique (qui consistent à ouvrir le disque dur).

Pour vider l'espace libre du disque, tapez: sdelete -z c:

N'oubliez pas le -z, sinon c'est tout votre disque qui sera effacé.

A effectuer avant d'éteindre l'ordinateur ou de vous en aller, pour ne pas laisser de traces inutiles.

Ou alors une fois par semaine, par exemple.

Alternative à SDelete: Eraser ici:

http://www.commentcamarche.net/download/telecharger-34055225-eraser

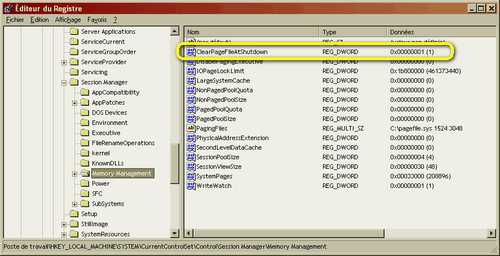

Mise à zéro du fichier d'échange

Le fichier d'échange (aussi appelé "mémoire virtuelle") est un gros fichier à la racine du disque (

pagefile.sys sous Windows 2000/XP) qui est utilisé pour gérer la mémoire.

Il contient donc des copies de la mémoire de certains logiciels, pouvant révéler des informations.

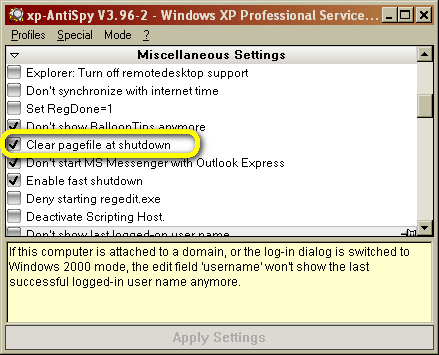

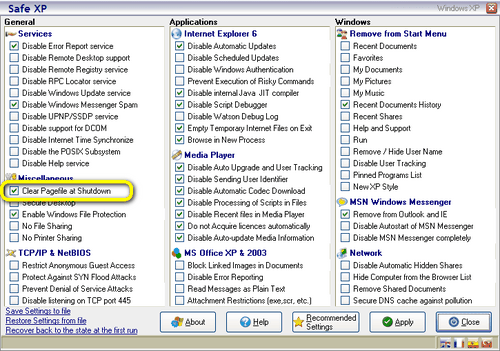

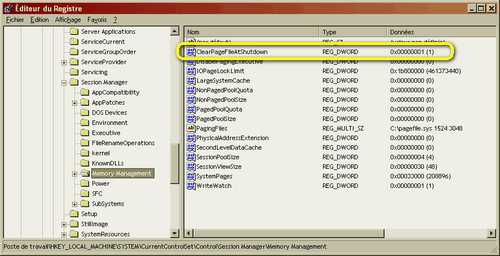

Windows possède en standard une option de vidage, mais qu'il faut activer à la main dans la base de registre:

- Prenez Regedit

- Allez dans HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management

- Créez une clé de type REG_DWORD, nom: ClearPageFileAtShutdown, valeur:1

Une fois cette option activée, Windows écrira des zéros sur la totalité du fichier d'échange chaque fois que vous redémarrerez ou éteindrez Windows.

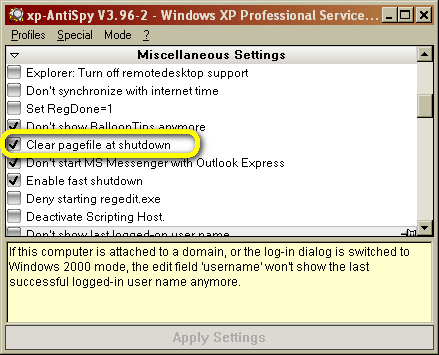

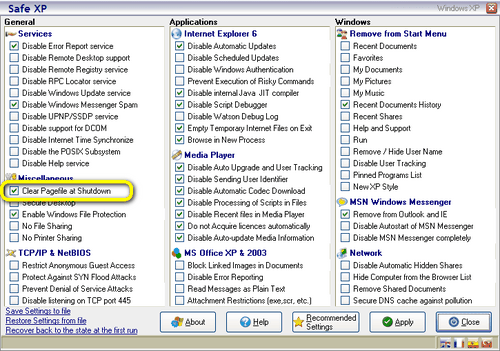

Si vous utilisez

XP-AntiSpy (freeware) ou

SafeXP (freeware), cette option est accessible simplement en cochant une case:

Cette opération est automatique, elle se déclenchera à chaque redémarrage ou extinction de Windows.

Notons que cela prendra quelques secondes de plus lorsque vous fermerez Windows.

Surfer anonymement

Il existe des solutions, répertoriées

par ici. Cela vous permettra de ne laisser aucune trace sur les sites, donc de n'être pas soumis au spam, et autres joyeusetés...

Mot de la fin

Avec ces 4 outils, vous ne laisserez pratiquement aucune trace.

Inutile d'acheter de coûteux logiciels d'effacement de trace: Ils ne feront pas mieux.

N'oubliez pas que tout ceci est parfaitement inutile si votre PC n'est pas sécurisé !

Lire la suite

Surfer anonymement »

Publié par

sebsauvage -

Dernière mise à jour le 18 août 2010 à 22:50 par The Lion King

Rien de plus frustrant de savoir que lorsque l'on surfe sur Internet, l'

Rien de plus frustrant de savoir que lorsque l'on surfe sur Internet, l'