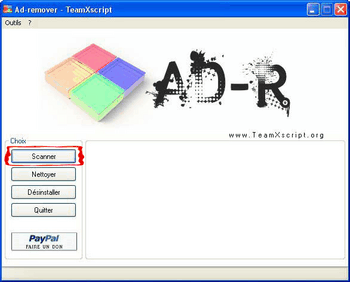

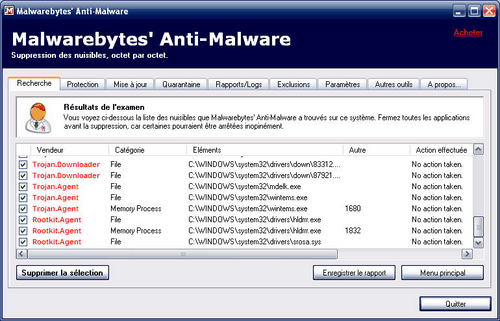

Afin de supprimer d’éventuelles infections qui passent à travers votre protection, voici quelques logiciels :

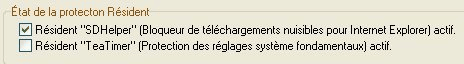

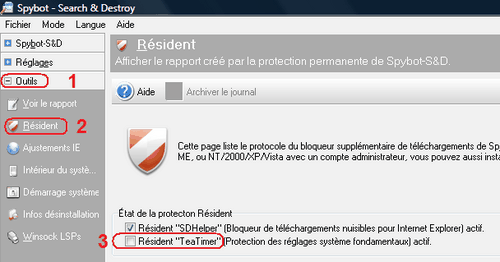

Note : Avant tout emploi de logiciel, s’assurer que les protections de registres tel que le Tea Timer de spybot sont désactivées (notamment lors de l’emploi d’HijackThis)

Note : Avant tout emploi de logiciel, s’assurer que les protections de registres tel que le Tea Timer de spybot sont désactivées (notamment lors de l’emploi d’HijackThis)

Spybot >mode avancé> outils > résident

Décocher la case résident "tea timer"

Refermer Spybot.

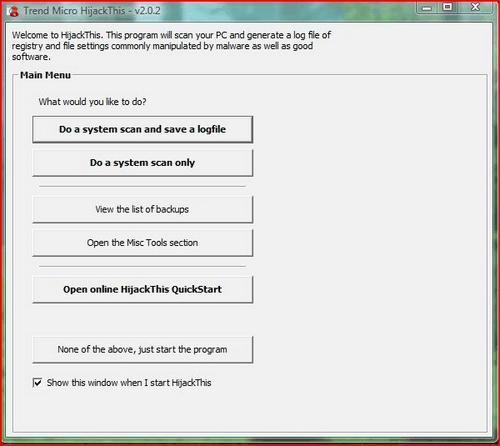

1. HijackThis :

HijackThis est un outil capable de traquer les logiciels nuisibles (hijackers) présents sur votre PC. Ces modifications non sollicitées ont différents effets comme par exemple le détournement de la page d'accueil d'Internet Explorer, l'insertion d'un composant dans la barre du navigateur ou encore le détournement d'adresse IP via le fichier Hosts. Le programme liste les différents endroits où sont susceptibles de se cacher des hijackers et vous permet ainsi de supprimer les entrées suspectes. Attention tout de même à ne pas supprimer une entrée utile au bon fonctionnement de votre machine, toutes les entrées ne devant pas être supprimées. Programme à réserver aux connaisseurs ! Cependant, nous allons en expliquer certaines parties :

Où le télécharger ?

Télécharger HijackThis

Le dézipper dans un dossier prévu à cet effet.

Par exemple C:\hijackthis < c : ! (Cela permet des back-up en cas de mauvaises suppressions)

Démo : (Merci a Balltrap34 pour cette réalisation)

http://pagesperso-orange.fr/rginformatique/section%20virus/Hijenr.gif

L’exécuter puis sur "Do a system scan and save a logfile" (cf. démo)

faire un copier-coller du log entier sur le forum

Démo : (Merci a Balltrap34 pour cette réalisation)

http://pagesperso-orange.fr/rginformatique/section%20virus/demohijack.htm

A quoi correspondent ces lignes dans le rapport ?

R0, R1, R2, R3 - URL des pages de Démarrage/Recherche d'Internet Explorer

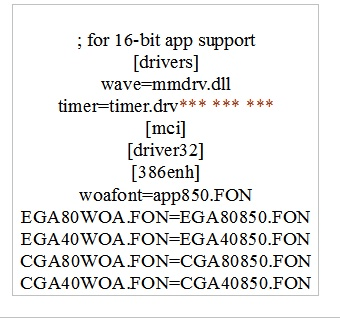

F0, F1 - Programmes chargés automatiquement -fichiers .INI

N1, N2, N3, N4 - URL des pages de Démarrage/Recherche de Netscape/Mozilla

O1 - Redirections dans le fichier Hosts

O2 - Browser Helper Objects

O3 - Barres d'outils d'Internet Explorer

O4 - Programmes chargés automatiquement -Base de Registre et dossier Démarrage

O5 - Icônes d'options IE non visibles dans le Panneau de Configuration

O6 - Accès aux options IE restreints par l'Administrateur

O7 - Accès à Regedit restreints par l'Administrateur

O8 - Eléments additionnels du menu contextuel d'IE

O9 - Boutons additionnels de la barre d'outils principale d'IE ou éléments additionnels du menu 'Outils' d'IE

O10 - Pirates de Winsock

O11 - Groupes additionnels de la fenêtre 'Avancé' des Options d'IE

O12 - Plugins d'IE

O13 - Piratage des DefaultPrefix d'IE (préfixes par défaut)

O14 - Piratage de 'Reset Web Settings' (réinitialisation de la configuration Web)

O15 - Sites indésirables de la Zone de confiance

O16 - Objets ActiveX (alias Downloaded Program Files - Fichiers programmes téléchargés)

O17 - Pirates du domaine Lop.com

O18 - Pirates de protocole et de protocoles additionnels

O19 - Piratage de la feuille de style utilisateur

O20 - Valeur de Registre AppInit_DLLs en démarrage automatique

O21 - Clé de Registre ShellServiceObjectDelayLoad en démarrage automatique

O22 - Clé de Registre SharedTaskScheduler en démarrage automatique

O23 - Services NT

HijackThis est un Centre de Contrôle autour duquel gravitent tout un tas d'utilitaires :

Les outils normaux de maintenance et scans doivent être lancés au préalable…

Quelques outils intégrés à HijackThis :

Startup List affiche les éléments au démarrage de Windows

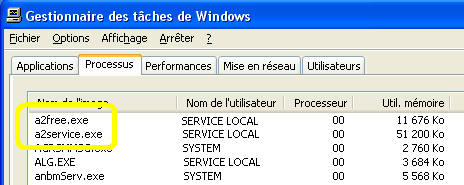

Process Manager ouvre un petit Gestionnaire de processus fonctionnant un peu comme le Gestionnaire des tâches

Hosts file Manager ouvre un petit éditeur de fichier Hosts

Delete a file on reboot - Si un fichier ne peut pas être éliminé, Windows peut être paramétré pour le supprimer quand le système est redémarré

NT service supprime un service NT (O23) ; à utiliser avec précaution (WinNT4/2k/XP seulement)

ADS Spy ouvre l'utilitaire d'espions ADS pour rechercher les chaînes de données cachées

Uninstall Manager ouvre un utilitaire pour traiter les éléments dans la liste Ajout-Suppression de programmes.

Merijn tend à intégrer de petits utilitaires préparés par les développeurs des sites antispywares.

Exemple d'un HijackThis très infecté (reconstitution de plusieurs logs (= rapports) afin de mettre plusieurs infections sur un même log:

Logfile of HijackThis v1.99.1

Scan saved at 14:43:05, on 16/01/2007

Platform: Windows XP SP2 (WinNT 5.01.2600)

MSIE: Internet Explorer v7.00 (7.00.5730.0011)

Running processes:

C:\WINDOWS\System32\smss.exe

C:\WINDOWS\system32\winlogon.exe

C:\WINDOWS\system32\services.exe

C:\WINDOWS\system32\lsass.exe

C:\WINDOWS\system32\svchost.exe

C:\WINDOWS\System32\svchost.exe

C:\WINDOWS\Explorer.EXE

C:\WINDOWS\system32\spoolsv.exe

C:\Program Files\Fichiers communs\EPSON\EBAPI\SAgent2.exe

C:\WINDOWS\System32\nvsvc32.exe

C:\WINDOWS\System32\svchost.exe

C:\WINDOWS\SOUNDMAN.EXE

C:\WINDOWS\system32\wscntfy.exe

C:\PROGRA~1\Wanadoo\CnxMon.exe

C:\PROGRA~1\Wanadoo\TaskbarIcon.exe

C:\WINDOWS\system32\spootty.exe

C:\WINDOWS\System32\LVCOMSX.EXE

C:\Program Files\Logitech\Video\LogiTray.exe

C:\Program Files\Fichiers communs\Real\Update_OB\realsched.exe

C:\Program Files\MessengerPlus! 3\MsgPlus.exe

C:\Program Files\HbTools\Bin\4.7.0.0\HbtWeatherOnTray.exe

C:\Program Files\HbTools\Bin\4.7.0.0\HbtOEAddOn.exe

C:\WINDOWS\system32\ctfmon.exe

C:\WINDOWS\system32\rundll32.exe

C:\program files\mailskinner\mailskinner.exe

C:\Program Files\MSN Messenger\msnmsgr.exe

C:\Program Files\InterVideo\Common\Bin\WinCinemaMgr.exe

C:\Program Files\Fichiers communs\Microsoft Shared\Works Shared\wkcalrem.exe

C:\Program Files\Internet Explorer\iexplore.exe

C:\Program Files\Internet Explorer\iexplore.exe

C:\Program Files\HbTools\Bin\4.7.0.0\HbtSrv.exe

C:\Program Files\Microsoft Money\System\urlmap.exe

C:\Documents and Settings\DELPHINE\Local Settings\Temporary Internet Files\Content.IE5\TY2NLKJY\hijackthis_199[1]\HijackThis

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Bar =

http://www.ydejubblknmjnxxyxofg.com/BIU_ZGcox8S49jFKG/l8Pu3JI7ExPT/ttN8s0gaXGcXZv...

R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page =

http://www.fcsbmaeplhitvrxsnkqrxqfbl.info/BIU_ZGcox8R15NYhIEBwXaylaMND0G/KxLz2y3Z...

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Bar = res://c:\windows\TEMP\se.dll/sp.html

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Page = about:blank

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Bar = res://c:\windows\TEMP\se.dll/sp.html

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = about:blank

R1 - HKCU\Software\Microsoft\Internet Explorer\Search,SearchAssistant = about:blank

R0 - HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant = about:blank

R3 - Default URLSearchHook is missing

O2 - BHO: HomepageBHO - {7caf96a2-c556-460a-988e-76fc7895d284} - C:\WINDOWS\system32\hp800D.tmp

O2 - BHO: ShprRprts - {2A8A997F-BB9F-48F6-AA2B-2762D50F9289} - C:\Program Files\ShopperReports\Bin\1.0.8.0\ShprRprt.dll

O2 - BHO: HbTools - {74CC49F7-EB32-4A08-B204-948962A6E3DB} - C:\Program Files\HbTools\Bin\4.7.0.0\HbtHostIE.dll

O2 - BHO: Barre d'outils MSN Search Helper - {BDBD1DAD-C946-4A17-ADC1-64B5B4FF55D0} - C:\Program Files\MSN Toolbar Suite\TB\02.05.0000.1105\fr-fr\msntb.dll

O2 - BHO: (no name) - {FDD3B846-8D59-4ffb-8758-209B6AD74ACC} - C:\Program Files\Microsoft Money\System\mnyviewer.dll

O3 - Toolbar: Barre d'outils MSN Search - {BDAD1DAD-C946-4A17-ADC1-64B5B4FF55D0} - C:\Program Files\MSN Toolbar Suite\TB\02.05.0000.1105\fr-fr\msntb.dll

O3 - Toolbar: H&otbar - {74CC49F7-EB32-4A08-B204-948962A6E3DB} - C:\Program Files\HbTools\Bin\4.7.0.0\HbtHostIE.dll

O4 - HKLM\..\Run: [MessengerPlus3] "C:\Program Files\MessengerPlus! 3\MsgPlus.exe"

O4 - HKLM\..\Run: [WeatherOnTray] C:\Program Files\HbTools\Bin\4.7.0.0\HbtWeatherOnTray.exe

O4 - HKLM\..\Run: [HbTools] C:\Program Files\HbTools\Bin\4.7.0.0\HbtOEAddOn.exe

O4 - HKLM\..\Run: [qexfueva] C:\WINDOWS\system32\dolxpnvm.exe

O4 - HKLM\..\Run: [avast!] C:\PROGRA~1\ALWILS~1\Avast4\ashDisp.exe

O4 - HKCU\..\Run: [Instant Access] rundll32.exe EGDACCESS_1069.dll,InstantAccess

O8 - Extra context menu item: &Add animation to IncrediMail Style Box - C:\PROGRA~1\INCRED~1\bin\resources\WebMenuImg.htm

O8 - Extra context menu item: &MSN Search - res://C:\Program Files\MSN Toolbar Suite\TB\02.05.0000.1105\fr-fr\msntb.dll/search.htm

O9 - Extra button: ShopperReports - Compare travel rates - {946B3E9E-E21A-49c8-9F63-900533FAFE14} - C:\Program Files\ShopperReports\Bin\1.0.8.0\ShprRprt.dll

O9 - Extra button: MoneySide - {E023F504-0C5A-4750-A1E7-A9046DEA8A21} - C:\Program Files\Microsoft Money\System\mnyviewer.dll

O9 - Extra button: ShopperReports - Compare product prices - {E77EDA01-3C56-4a96-8D08-02B42891C169} - C:\Program Files\ShopperReports\Bin\1.0.8.0\ShprRprt.dll

O15 - Trusted Zone: *.coolwebsearch

O15 - Trusted Zone: *. searchmeup.com

O16 - DPF: {01BE5BD7-B2DD-48B3-A759-59265A91E787} -

http://akamai.downloadv3.com/binaries/EGD_Access/EGD_ACCESS_1064_XP.cab

O16 - DPF: {BD3653E4-884B-43C4-970B-670802501B7F} -

http://akamai.downloadv3.com/binaries/P2E_Client/EGA_UTH_1043_FR_XP.cab

O16 - DPF: {C6760A07-A574-4705-B113-7856315922C3} -

http://akamai.downloadv3.com/binaries/IA/sys_netsv_c32_FR_XP.cab

O16 - DPF: {7DBFDA8E-D33B-11D4-9269-00600868E56E} (WWWInstall Class) -

http://go.securelive.com/speed/Web_Install.dll

O16 - DPF: {8E0D4DE5-3180-4024-A327-4DFAD1796A8D} (MessengerStatsClient Class) -

http://messenger.zone.msn.com/binary/MessengerStatsClient.cab31267.cab

O16 - DPF: {95460ABD-946A-46FF-9F56-268718323EEE} -

http://scripts.downloadv3.com/binaries/EGD_Acc_ess/EGD_ACCESS_1068_XP.cab

O16 - DPF: {B38870E4-7ECB-40DA-8C6A-595F0A5519FF} (MsnMessengerSetupDownloadControl Class) -

http://messenger.msn.com/download/MsnMessengerSetupDownloader.cab

O16 - DPF: {BA749BC1-143E-430D-B1DA-1D2AF67A3658} -

http://scripts.downloadv3.com/binaries/EGD_Acc_ess/EGD_ACCESS_1069_XP.cab

O16 - DPF: {E114CD5B-17CE-4807-890E-7B1EDF9F2E5E} -

http://scripts.downloadv3.com/binaries/EGD_Access/EGD_ACCESS_1066_XP.cab

O16 - DPF: {E19AB99F-AEC4-4B40-A5CA-F69D22522D77} -

http://scripts.downloadv3.com/binaries/EGD_Access/EGD_ACCESS_1065_ASPIV4_XP.cab

O16 - DPF: {E24E8472-89B7-479F-8AD8-BBD7206A6A02} -

http://scripts.downloadv3.com/binaries/EGD_Access/EGD_ACCESS_1067_XP.cab

O16 - DPF: {E87F6C8E-16C0-11D3-BEF7-009027438003} (Persits Software XUpload) -

http://www.girafoto.fr/XUpload.ocx

O16 - DPF: {EF4DCD99-D26B-44A4-BA77-CFDCC97E7291} -

http://akamai.downloadv3.com/binaries/EGD_Access/EGD_ACCESS

O17 - HKLM\System\CCS\Services\Tcpip\..\{E1A47A93-C109-4F8A-BAE1-DF2CF68FD9FB}: NameServer = 80.10.246.134 80.10.246.7

O17 -HKLM\System\CCS\Services\Tcpip\..\{65CBFF2F-7BC7-441D-A277-92A0278E3552}: NameServer = 80.10.246.1 80.10.246.132

O18 - Protocol: msnim - {828030A1-22C1-4009-854F-8E305202313F} - "C:\PROGRA~1\MSNMES~1\msgrapp.dll" (file missing)

O20 - Winlogon Notify: ModuleUsage - C:\WINDOWS\system32\t08u0al9edq.dll

O23 - Service: avast! iAVS4 Control Service (aswUpdSv) - Unknown owner - C:\Program Files\Alwil Software\Avast4\aswUpdSv.exe

O23 - Service: avast! Antivirus - Unknown owner - C:\Program Files\Alwil Software\Avast4\ashServ.exe

O23 - Service: avast! Mail Scanner - Unknown owner - C:\Program Files\Alwil Software\Avast4\ashMaiSv.exe" /service (file missing)

O23 - Service: avast! Web Scanner - Unknown owner - C:\Program Files\Alwil Software\Avast4\ashWebSv.exe" /service (file missing)

O23 - Service: lxcg_device - Unknown owner - C:\WINDOWS\system32\lxcgcoms.exe

Exemple d'un log sain:

Logfile of HijackThis v1.99.1

Scan saved at 16:16:19, on 02/01/2007

Platform: Windows XP SP2 (WinNT 5.01.2600)

MSIE: Internet Explorer v7.00 (7.00.5730.0011)

Running processes:

C:\WINDOWS\System32\smss.exe

C:\WINDOWS\system32\winlogon.exe

C:\WINDOWS\system32\services.exe

C:\WINDOWS\system32\lsass.exe

C:\WINDOWS\system32\Ati2evxx.exe

C:\WINDOWS\system32\svchost.exe

C:\WINDOWS\System32\svchost.exe

c:\Program Files\Fichiers communs\Symantec Shared\ccProxy.exe

c:\Program Files\Fichiers communs\Symantec Shared\ccSetMgr.exe

c:\Program Files\Norton Internet Security\ISSVC.exe

c:\Program Files\Norton Internet Security\Norton AntiVirus\navapsvc.exe

c:\Program Files\Fichiers communs\Symantec Shared\SNDSrvc.exe

c:\Program Files\Fichiers communs\Symantec Shared\SPBBC\SPBBCSvc.exe

c:\Program Files\Fichiers communs\Symantec Shared\ccEvtMgr.exe

C:\WINDOWS\system32\LEXBCES.EXE

C:\WINDOWS\system32\spoolsv.exe

C:\WINDOWS\system32\svchost.exe

c:\Program Files\Fichiers communs\Symantec Shared\Security Center\SymWSC.exe

C:\WINDOWS\System32\svchost.exe

C:\WINDOWS\system32\Ati2evxx.exe

C:\WINDOWS\Explorer.EXE

C:\Program Files\Fichiers communs\Symantec Shared\ccApp.exe

C:\Program Files\Real\RealPlayer\RealPlay.exe

C:\Program Files\Lexmark X1100 Series\lxbkbmgr.exe

C:\Program Files\MessengerPlus! 3\MsgPlus.exe

C:\WINDOWS\system32\lexpps.exe

C:\Program Files\MSN Messenger\MsnMsgr.Exe

C:\Program Files\Inventel\Gateway\WLANCFG.EXE

C:\Program Files\Lexmark X1100 Series\lxbkbmon.exe

C:\HijackThis.exe

R0 - HKLM\Software\Microsoft\Internet Explorer\Main,Start Page =

http://fr.yahoo.com

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Window Title = Wanadoo

R0 - HKCU\Software\Microsoft\Internet Explorer\Toolbar,LinksFolderName = Liens

R3 - URLSearchHook: Search Class - {08C06D61-F1F3-4799-86F8-BE1A89362C85} - C:\PROGRA~1\Wanadoo\SEARCH~1.DLL

O2 - BHO: AcroIEHlprObj Class - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C:\Program Files\Adobe\Acrobat 5.0\Reader\ActiveX\AcroIEHelper.ocx

O2 - BHO: ST - {9394EDE7-C8B5-483E-8773-474BF36AF6E4} - C:\Program Files\MSN Apps\ST\01.03.0000.1005\en-xu\stmain.dll

O2 - BHO: Google Toolbar Helper - {AA58ED58-01DD-4d91-8333-CF10577473F7} - c:\program files\google\googletoolbar1.dll

O2 - BHO: MSNToolBandBHO - {BDBD1DAD-C946-4A17-ADC1-64B5B4FF55D0} - C:\Program Files\MSN Apps\MSN Toolbar\01.02.4000.1001\fr\msntb.dll

O2 - BHO: CNavExtBho Class - {BDF3E430-B101-42AD-A544-FADC6B084872} - c:\Program Files\Norton Internet Security\Norton AntiVirus\NavShExt.dll

O3 - Toolbar: &Google - {2318C2B1-4965-11d4-9B18-009027A5CD4F} - c:\program files\google\googletoolbar1.dll

O3 - Toolbar: Norton AntiVirus - {42CDD1BF-3FFB-4238-8AD1-7859DF00B1D6} - c:\Program Files\Norton Internet Security\Norton AntiVirus\NavShExt.dll

O3 - Toolbar: Yahoo! Toolbar - {EF99BD32-C1FB-11D2-892F-0090271D4F88} - C:\Program Files\Yahoo!\Companion\Installs\cpn\yt.dll

O3 - Toolbar: MSN - {BDAD1DAD-C946-4A17-ADC1-64B5B4FF55D0} - C:\Program Files\MSN Apps\MSN Toolbar\01.02.4000.1001\fr\msntb.dll

O4 - HKLM\..\Run: [ccApp] "c:\Program Files\Fichiers communs\Symantec Shared\ccApp.exe"

O4 - HKLM\..\Run: [RealTray] C:\Program Files\Real\RealPlayer\RealPlay.exe SYSTEMBOOTHIDEPLAYER

O4 - HKLM\..\Run: [CanalPlayer] C:\Program Files\Lecteur CANALPLAY\CanalPlayer.exe /iconic

O4 - HKLM\..\Run: [Lexmark X1100 Series] "C:\Program Files\Lexmark X1100 Series\lxbkbmgr.exe"

O4 - HKLM\..\Run: [MessengerPlus3] "C:\Program Files\MessengerPlus! 3\MsgPlus.exe"

O4 - HKCU\..\Run: [MsnMsgr] "C:\Program Files\MSN Messenger\MsnMsgr.Exe" /background

O4 - Startup: Gestionnaire de liaison sans fil.lnk = C:\Program Files\Inventel\Gateway\WLANCFG.EXE

O8 - Extra context menu item: &Google Search - res://C:\Program Files\Google\GoogleToolbar1.dll/cmsearch.html

O8 - Extra context menu item: Pages liées - res://C:\Program Files\Google\GoogleToolbar1.dll/cmbacklinks.html

O8 - Extra context menu item: Pages similaires - res://C:\Program Files\Google\GoogleToolbar1.dll/cmsimilar.html

O8 - Extra context menu item: Version de la page actuelle disponible dans le cache Google - res://C:\Program Files\Google\GoogleToolbar1.dll/cmcache.html

O9 - Extra button: (no name) - {08B0E5C0-4FCB-11CF-AAA5-00401C608501} - C:\Program Files\Java\jre1.5.0\bin\npjpi150.dll

O9 - Extra 'Tools' menuitem: Console Java (Sun) - {08B0E5C0-4FCB-11CF-AAA5-00401C608501} - C:\Program Files\Java\jre1.5.0\bin\npjpi150.dll

O9 - Extra button: Messenger - {4528BBE0-4E08-11D5-AD55-00010333D0AD} - C:\PROGRA~1\Yahoo!\Common\yhexbmesfr.dll

O9 - Extra 'Tools' menuitem: Yahoo! Messenger - {4528BBE0-4E08-11D5-AD55-00010333D0AD} - C:\PROGRA~1\Yahoo!\Common\yhexbmesfr.dll

O9 - Extra button: Real.com - {CD67F990-D8E9-11d2-98FE-00C0F0318AFE} - C:\WINDOWS\system32\Shdocvw.dll

O9 - Extra button: Aide à la connexion - {E2D4D26B-0180-43a4-B05F-462D6D54C789} - C:\WINDOWS\PCHEALTH\HELPCTR\Vendors\CN=Hewlett-Packard,L=Cupertino,S=Ca,C=US\IEButton\support.htm

O9 - Extra 'Tools' menuitem: Aide à la connexion - {E2D4D26B-0180-43a4-B05F-462D6D54C789} - C:\WINDOWS\PCHEALTH\HELPCTR\Vendors\CN=Hewlett-Packard,L=Cupertino,S=Ca,C=US\IEButton\support.htm

O9 - Extra button: Messager Wanadoo - {FB5F1910-F110-11d2-BB9E-00C04F795683} - C:\PROGRA~1\WANADO~1\Wanadoo Messager.exe

O9 - Extra 'Tools' menuitem: Messager Wanadoo - {FB5F1910-F110-11d2-BB9E-00C04F795683} - C:\PROGRA~1\WANADO~1\Wanadoo Messager.exe

O9 - Extra button: Wanadoo - {1462651F-F4BA-4C76-A001-C4284D0FE16E} -

http://www.wanadoo.fr (file missing) (HKCU)

O16 - DPF: {00B71CFB-6864-4346-A978-C0A14556272C} (Checkers Class) -

http://messenger.zone.msn.com/binary/msgrchkr.cab31267.cab

O16 - DPF: {30528230-99f7-4bb4-88d8-fa1d4f56a2ab} (YInstStarter Class) - C:\Program Files\Yahoo!\Common\yinsthelper.dll

O16 - DPF: {8E0D4DE5-3180-4024-A327-4DFAD1796A8D} (MessengerStatsClient Class) -

http://messenger.zone.msn.com/binary/MessengerStatsClient.cab31267.cab

O18 - Protocol: msnim - {828030A1-22C1-4009-854F-8E305202313F} - "C:\PROGRA~1\MSNMES~1\msgrapp.dll" (file missing)

O20 - AppInit_DLLs: MsgPlusLoader.dll

O23 - Service: Ati HotKey Poller - ATI Technologies Inc. - C:\WINDOWS\system32\Ati2evxx.exe

O23 - Service: Symantec Event Manager (ccEvtMgr) - Symantec Corporation - c:\Program Files\Fichiers communs\Symantec Shared\ccEvtMgr.exe

O23 - Service: Symantec Network Proxy (ccProxy) - Symantec Corporation - c:\Program Files\Fichiers communs\Symantec Shared\ccProxy.exe

O23 - Service: Symantec Password Validation (ccPwdSvc) - Symantec Corporation - c:\Program Files\Fichiers communs\Symantec Shared\ccPwdSvc.exe

O23 - Service: Symantec Settings Manager (ccSetMgr) - Symantec Corporation - c:\Program Files\Fichiers communs\Symantec Shared\ccSetMgr.exe

O23 - Service: InstallDriver Table Manager (IDriverT) - Macrovision Corporation - C:\Program Files\Fichiers communs\InstallShield\Driver\1050\Intel 32\IDriverT.exe

O23 - Service: iPod Service (iPodService) - Apple Computer, Inc. - C:\Program Files\iPod\bin\iPodService.exe

O23 - Service: ISSvc (ISSVC) - Symantec Corporation - c:\Program Files\Norton Internet Security\ISSVC.exe

O23 - Service: LexBce Server (LexBceS) - Lexmark International, Inc. - C:\WINDOWS\system32\LEXBCES.EXE

O23 - Service: Service Norton AntiVirus Auto-Protect (navapsvc) - Symantec Corporation - c:\Program Files\Norton Internet Security\Norton AntiVirus\navapsvc.exe

O23 - Service: SAVScan - Symantec Corporation - c:\Program Files\Norton Internet Security\Norton AntiVirus\SAVScan.exe

O23 - Service: Symantec Network Drivers Service (SNDSrvc) - Symantec Corporation - c:\Program Files\Fichiers communs\Symantec Shared\SNDSrvc.exe

O23 - Service: Symantec SPBBCSvc (SPBBCSvc) - Symantec Corporation - c:\Program Files\Fichiers communs\Symantec Shared\SPBBC\SPBBCSvc.exe

O23 - Service: SymWMI Service (SymWSC) - Symantec Corporation - c:\Program Files\Fichiers communs\Symantec Shared\Security Center\SymWSC.exe

O23 - Service: Service de lancement de WlanCfg (Wlancfg) - Inventel - C:\Program Files\Inventel\Gateway\wlancfg.exe

Dans quel cas l'utiliser ?

Lorsque vous rencontrez une infection, un trojan, un problème, n’hésitez pas à vous en servir et à

utiliser le forum pour le faire analyser.

Les éléments infectieux sont parfois particulièrement retors et des outils spéciaux supplémentaires peuvent être lancés avant ou après HijackThis !

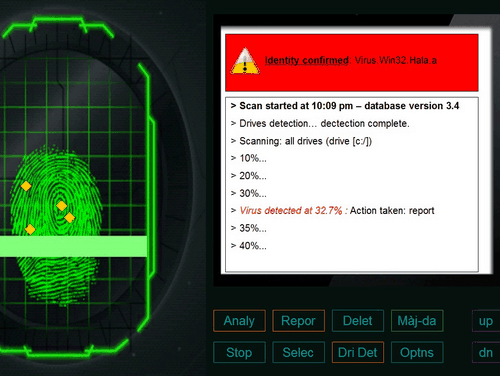

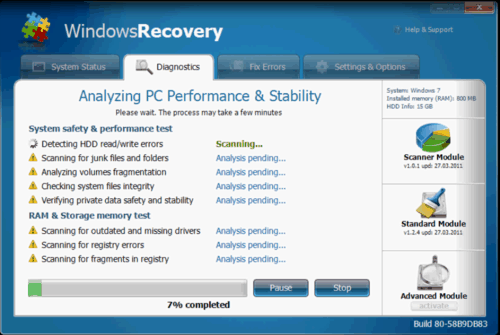

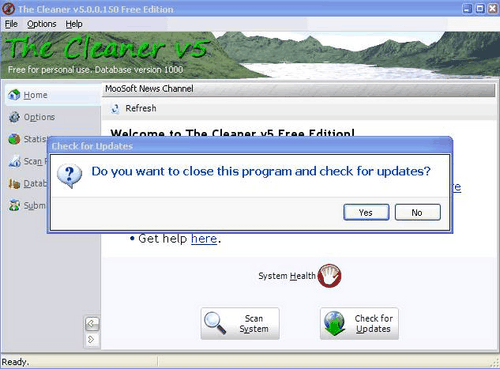

2. SmitfraudFix

SmitfraudFix (Merci a S!Ri pour ce petit programme) est un utilitaire que S!Ri, moe31, Balltrap34 ont mis au point. Il supprime les infections de type Desktop Hijack (détournement du bureau) comme SpyAxe, PSguard, Spysheriff, Winhound, etc.

Télécharger Smitfraudfix (ne pas oublier d’extraire tous les fichiers sinon il indiquera que le process.exe est absent)

*

- Sélectionner 1 pour créer un rapport et rechercher les fichiers responsables de l'infection.

- Sélectionner 2 pour supprimer les fichiers responsables de l'infection. (De préférence en mode sans échec, la suppression sera plus facile, c’est fortement conseillé)

Répondre O (oui) à la question "Voulez-vous nettoyer le registre ?"

Afin de débloquer le fond d'écran et supprimer les clés de démarrage automatique de l'infection.

Le fix déterminera si le fichier wininet.dll est infecté, dans ce cas, répondre O (oui) à la question "Corriger le fichier infecté ?" pour remplacer le fichier corrompu.

*

- Sélectionner 3 pour effacer la liste des sites de confiance et sensibles. ( lignes O15)

- Sélectionner 4 pour mettre à jour Smitfraudfix

process.exe est détecté par certains antivirus (AntiVir, Dr.Web, Kaspersky Anti-Virus, Comodo Antivirus, Norton) comme étant un RiskTool.

Il ne s'agit pas d'un virus, mais d'un utilitaire destiné à mettre fin à des processus. Mis entre de mauvaises mains, cet utilitaire pourrait arrêter des logiciels de sécurité (Antivirus, Firewall...) d'où l'alerte émise par ces antivirus.

Dans quel cas l’utiliser ?

- secure32.html

- C:\WINDOWS\system32\mscornet.exe

- C:\WINDOWS\system32\mssearchnet.exe

- SpyAxe

- PSguard

- Spysheriff

...

Smitrem : = SmitfraudFix mais destiné au Me/98 (beaucoup moins complet que SmitfraudFix)

Télécharger Smitrem. Il répare aussi le fichier wininet, s'il est infecté, sauf s'il n'en trouve pas un de secours.

Pour le dézipper, il faut double-cliquer sur le fichier smitrem.exe

Un dossier nommé smitrem est extrait, contenant les fichiers du fix.

Il faut faire un double-clic sur le fichier runthis.bat et appuyer

sur 1 (et pas F1) pour lancer le nettoyage.

3. Chaos Shredder

Un fichier, un trojan, un virus vous résiste ? Il est invisible même en affichant les fichiers cachés, ce programme est fait pour vous !

Télécharger Chaos Shredder

Démo d’utilisation ici (merci à Balltrap34 pour cette réalisation)

http://pageperso.aol.fr/balltrap34/demochaos.swf

4. L2MFix

Ce programme est notamment utilisé pour l’infection Look To Me (reconnaissable en 020 dans HijackThis). Ce programme permet de supprimer et de casser la chaîne régénérant l’infection. Il faut supprimer des .dll afin que l’infection disparaisse.

Télécharger l2mfix

Double-cliquer sur l2mfix.exe pour lancer l'extraction

Dans le dossier l2mfix, double clic sur l2mfix.bat

Appuyer sur n'importe quelle touche puis choisir l'option #1 (et pas autre chose) et valider avec la touche entrée.

Le bloc-note va s'ouvrir avec le résultat du scan.

Ensuite relancer l2mfix.bat

et choisir l'option 2

Il va demander d'appuyer sur une touche pour redémarrer.

Dans quel cas l’utiliser ?

Lorsque vous rencontrez dans le log HijackThis, ce type d’infection :

O20 - Winlogon Notify: WindowsUpdate - C:\WINDOWS\system32\j0j60a1sed.dll

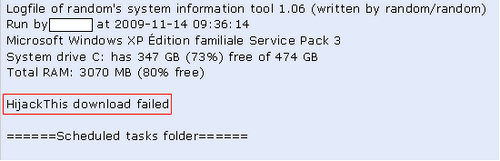

5. Silent Runners

Permet d’afficher les entrées dans le registre, utile lorsqu'une infection ne se supprime pas. Sert pour certaines infections spéciales, à compléter avec HijackThis.

Pour le télécharger, cliquer sur le lien ci-dessous.

Dès que la page s'affichera en haut de votre navigateur web, choisissez "fichier" et "enregistrer sous" enregistrez le sur votre bureau (de préférence).

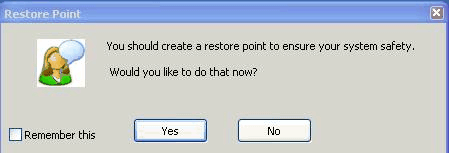

Doucle-cliquez sur le fichier "SilentRunners.vbs" présent sur votre bureau. Cliquez sur "Oui" à la fenêtre qui s'affichera, attendez un peu.

Télécharger Silent Runners

6. Pocket KillBox

Un super antidote contre les applications pestes à partir d'une simple ligne de commande. Vous pouvez tuer des fichiers au reboot, stopper des processus en cours et plus.

Télécharger Pocket KillBox

Démo d'utilisation (merci à Balltrap34 pour cette réalisation)

http://pageperso.aol.fr/balltrap34/killbox.htm

Dans quel cas utiliser ce programme ?

Je conseille de l’utiliser lors de l’infection nommée vundo, trojan agent CS1, virtualmonde. (Manipulation de désinfection détaillée dans la partie : Désinfection)

7. Process XP

C’est un gestionnaire de processus. Très efficace pour l’infection Trojan agent CS1 et trojan Vundo

Télécharger Process XP

Dans quel cas utiliser ce programme ?

Je conseille de l’utiliser lors de l’infection nommé vundo, trojan agent CS1, virtualmonde. (Manipulation de désinfection détaillé dans la partie : Désinfection)

8. Registry Tools

C’est un programme permettant de chercher un mot dans le registre. Très utile pour trouver toutes les entrées d’une infection.

Télécharger Registry Tools

9. DLLcompare

Les systèmes d'exploitation Windows sont très souvent incapables de voir des DLL cachées relatives à des spywares. DLLcompare a trouvé le moyen de scanner toutes versions de ces fichiers.

Télécharger DLLcompare

Lancer-le et cliquer sur "Run locate.com"

Quand "completed the scan, click compare to continue" apparaît en bleu, cliquer sur le bouton COMPARE en bas à droite

Une fois le scan terminé cliquer sur "make a log of what was found"

Fais un copier-coller du log sur le forum

10. Analyse de fichier en ligne

Si un fichier vous parait suspect et si vous vous demandez s’il est infecté, rendez vous sur ce site :

www.virustotal.com

Cliquer sur "parcourir" < recherchez votre fichier < cliquer sur send < attendez un peu, un rapport sera généré !

- No found = non infecté

- Des noms de « virus » = infecté et donc à supprimer !

11. About Buster

Utilitaire écrit pour contrer le cas de détournement de page de démarrage IE de type Home Search Assistant et Cool Web Search

- res://random.dll/index.html#randomnumber

- res://random.dll/sp.html#randomnumber

- res://random.dll/random.

- R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Bar = res://C:\WINDOWS\urdkp.dll/sp.html#28129

Télécharger AboutBuster

12. Kill2Me

Un antidote spécifique du parasite Look2Me. Cet outil élimine les versions 115, 116, 117 118, 120, 121 aet122 (les plus récentes) dans les systèmes d'exploitation Windows 95, 98, 98SE et ME.

Télécharger Kill2Me

13. SpHjfix / SpSeHjfix

Télécharger SpSeHjfix pour Windows 95/98/ME < Choix selon le système d’exploitation

Télécharger SpSeHjfix pour Windows 2000/XP

Dans quel cas utiliser ce programme ?

Page de démarrage : about:blank - ...\sp.html (obfuscated) - se.dll\sp.html.

L'infection affiche classiquement :

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Bar = res://c:\windows\TEMP\se.dll/sp.html

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Page = about:blank

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Bar = res://c:\windows\TEMP\se.dll/sp.html

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = about:blank

R1 - HKCU\Software\Microsoft\Internet Explorer\Search,SearchAssistant = about:blank

R0 - HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant = about:blank

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,HomeOldSP = about:blank

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,HomeOldSP = about:blank

...

O2 - BHO: (no name) - {F8424FC9-8E55-11D9-A27A-70A8B984B8CD} - C:\WINDOWS\SYSTEM\MJBPDB.DLL

...

O18 - Filter: text/html - {C476D621-8E5F-11D9-A27A-70A83233A619} - C:\WINDOWS\SYSTEM\MJBPDB.DLL

O18 - Filter: text/plain - {C476D621-8E5F-11D9-A27A-70A83233A619} - C:\WINDOWS\SYSTEM\MJBPDB.DLL

(nom de la DLL variable, évidemment)

Dans tous les cas connus, SpHjfix termine les R0 et R1 avec ...\sp.html (obfuscated) et les entrées BHO (Browser Helper Object) correspondantes dans les rapports HijackThis.

14. CWShredder

Utilitaire pour supprimer le détournement des pages d'IE par Cool Web Search. Il existe beaucoup de variente, ne pas hésiter à utiliser About Buster.

Télécharger CWShredder

Dans quel cas utiliser ce programme ?

En page de démarrage :

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Bar =

http://www.find-on_line.net/_sp_.htm

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Page =

http://www.find-on_line.net/_index_.htm

R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page =

http://www.find-on_line.net/_index_.htm

R0 - HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant =

http://www.find-on_line.net/_sp_.htm

R1 - HKCU\Software\Microsoft\Internet Explorer\SearchURL,(Default) =

http://www.find-on_line.net/_index_.htm

Lire la suite

Utiliser TrueCrypt pour protéger l'accès à ses fichiers »

Publié par

regis59 -

Dernière mise à jour le 5 novembre 2009 à 19:56 par marlalapocket

Si vous êtes victime de pop-up Actulice avec le texte "No Modf" ou "Funk", voici la démarche à suivre :

Si vous êtes victime de pop-up Actulice avec le texte "No Modf" ou "Funk", voici la démarche à suivre :

On estime aujourd'hui à plus de 100 000, le nombre de virus, trojans, et autres malwares. Ces saletés deviennent de plus en plus coriaces et certains sont même

On estime aujourd'hui à plus de 100 000, le nombre de virus, trojans, et autres malwares. Ces saletés deviennent de plus en plus coriaces et certains sont même

Voici 3 méthodes qui peuvent vous aider à protéger vos enfants sur

Voici 3 méthodes qui peuvent vous aider à protéger vos enfants sur

Voici deux vidéos qui vous expliqueront comment utiliser TrueCrypt pour sécuriser vos fichiers.

Voici deux vidéos qui vous expliqueront comment utiliser TrueCrypt pour sécuriser vos fichiers.

L'instruction suivante doit solutionner les difficultés rencontrées lors de la réinstallation de

L'instruction suivante doit solutionner les difficultés rencontrées lors de la réinstallation de

Mailskinner est un "faux" logiciel qui propose des émoticônes. Ce logiciel est en fait un

Mailskinner est un "faux" logiciel qui propose des émoticônes. Ce logiciel est en fait un  Lors de vos navigations, vous êtes tombés sur un contenu (vidéo, image) pouvant porter atteinte à la dignité humaine (pédophilie, incitation à la haine raciale, violence, apologie des drogues, etc.) ?

Lors de vos navigations, vous êtes tombés sur un contenu (vidéo, image) pouvant porter atteinte à la dignité humaine (pédophilie, incitation à la haine raciale, violence, apologie des drogues, etc.) ?

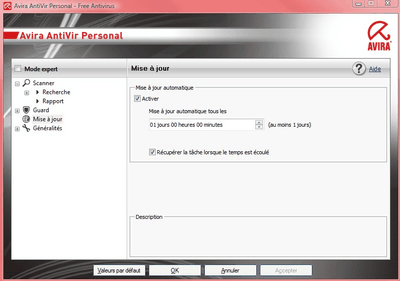

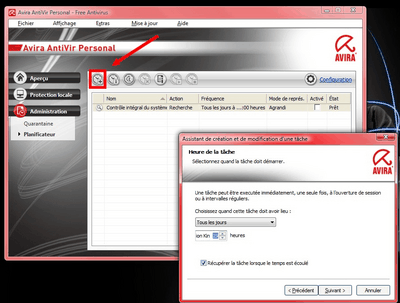

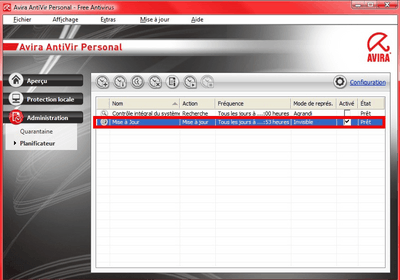

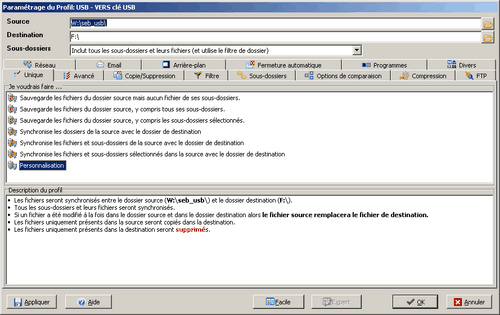

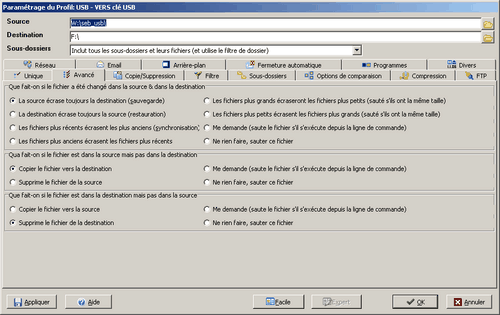

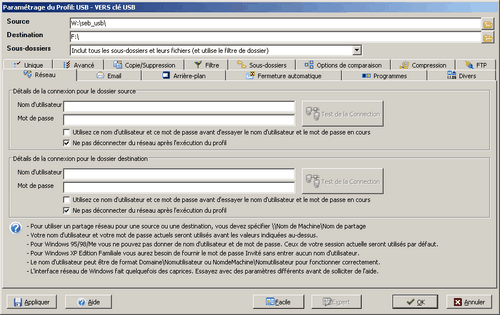

Par défaut, Windows propose un outil rudimentaire, le planificateur de tâches, permettant d'automatiser le déclenchement de certaines tâches à des heures ou intervalles réguliers. La tâche peut par exemple être une copie de fichiers, afin de constituer une sauvegarde.

Par défaut, Windows propose un outil rudimentaire, le planificateur de tâches, permettant d'automatiser le déclenchement de certaines tâches à des heures ou intervalles réguliers. La tâche peut par exemple être une copie de fichiers, afin de constituer une sauvegarde.

En installant WinZix, vous installez un fichier nommé WinZixManager.dll, il est insupprimable et restera malgré la désinstallation du logiciel. Il contient quatre virus identifiés comme : WinZix A, WinZix B, WinZix C, et WinZix D. Pour l'instant, la seule solution si vous avez installé ce logiciel consiste à déplacer et à mettre en quarantaine le fichier WinZixmanager.dll !

En installant WinZix, vous installez un fichier nommé WinZixManager.dll, il est insupprimable et restera malgré la désinstallation du logiciel. Il contient quatre virus identifiés comme : WinZix A, WinZix B, WinZix C, et WinZix D. Pour l'instant, la seule solution si vous avez installé ce logiciel consiste à déplacer et à mettre en quarantaine le fichier WinZixmanager.dll !

ToolsCleaner, réalisé par A.Rothstein & Dj Quiou vous permet de désinstaller divers outils de désinfection.

ToolsCleaner, réalisé par A.Rothstein & Dj Quiou vous permet de désinstaller divers outils de désinfection.

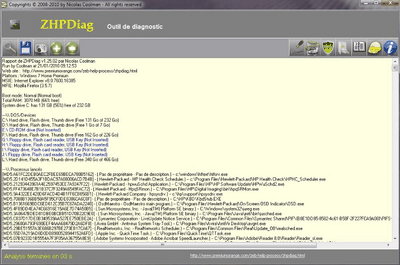

Quand les outils traditionnels (antivirus, antivirus en ligne, antispywares, HijackThis...) vous disent que tout va bien, mais que vous avez un doute, vous pouvez très bien passer en mode parano et effectuer des scans extensifs.

Quand les outils traditionnels (antivirus, antivirus en ligne, antispywares, HijackThis...) vous disent que tout va bien, mais que vous avez un doute, vous pouvez très bien passer en mode parano et effectuer des scans extensifs.

Tout le monde est (ou devrait être) préoccupé par la sécurité de son

Tout le monde est (ou devrait être) préoccupé par la sécurité de son

Aujourd'hui la notion de sécurité au sein d'une infrastructure est devenue, avec la prise de conscience face aux risques, une question à part entière à ne pas négliger.

Aujourd'hui la notion de sécurité au sein d'une infrastructure est devenue, avec la prise de conscience face aux risques, une question à part entière à ne pas négliger.

Types d'infection : Rootkit

Types d'infection : Rootkit