Mythe

Créer des fichiers PDF sans les outils Adobe est illégal.

Il y a des royalties à payer quand on crée des PDF.

Réalité

FAUX.

Explications

Le format PDF est un format ouvert.

C'est à dire que la société Adobe autorise tout le monde à créer des logiciels lisant et créant des fichiers au format PDF.

(D'ailleurs Adobe distribue gratuitement sur son site la description du format PDF afin que tout le monde puisse créer des programmes capables d'utiliser le format PDF. Ils font cela pour encourager l'utilisation du format PDF, ce qui est bénéfique à Adobe.)

La création de fichiers PDF sans les outils Adobe est donc légale.

Comment Adobe fait-il alors pour gagner de l'argent ?

C'est simple: En vendant des logiciels puissants spécialisés dans l'archivage, l'indexation et la production automatisée de fichiers PDF. Ces logiciels sont principalement vendus aux entreprises.

Mais vous, particulier ou entreprise, vous pouvez sans problème créer des fichiers PDF avec des outils gratuits non-Adobe comme PDF Creator, PDF995 ou Ghostscript/GSView.

De plus, même si vous créez des PDF sans les outils Adobe, il n'y a aucune royaltie à payer à Adobe, quelle que soit la quantité de PDF que vous produisez ou la manière dont vous les distribuez.

(Vous avez même le droit de vendre des fichiers PDF sans rien payer à Adobe.)

Pour savoir comment créer des fichiers PDF gratuitement : sebsauvage.net/pdf/

Si on fait attention, on n'a pas besoin d'antivirus.

Si on fait attention, on n'a pas besoin d'antivirus.

Il est nécessaire d'avoir une IP fixe pour se connecter sur son PC à distance.

Il est nécessaire d'avoir une IP fixe pour se connecter sur son PC à distance.

Les rayons cosmiques sont des rayons de haute énergie créés par des évènements cosmiques majeurs (explosion de supernovas, éjection d'étoiles à neutrons, etc.)

Les rayons cosmiques sont des rayons de haute énergie créés par des évènements cosmiques majeurs (explosion de supernovas, éjection d'étoiles à neutrons, etc.)

Quand vous installez Avast après ZoneAlarm, vous avez sûrement dû voir une fenêtre d'avertissement concernant un problème de compatibilité à propos du filtrage web.

Quand vous installez Avast après ZoneAlarm, vous avez sûrement dû voir une fenêtre d'avertissement concernant un problème de compatibilité à propos du filtrage web.

J'ai intérêt à attendre pour acheter un ordinateur.

J'ai intérêt à attendre pour acheter un ordinateur.

Mon PC est infecté par BloodHound.

Mon PC est infecté par BloodHound.

Il existe un logiciel pour enlever les paroles d'une musique afin de l'utiliser pour un karaoke.

Il existe un logiciel pour enlever les paroles d'une musique afin de l'utiliser pour un karaoke.

Un logiciel libre est la même chose qu'un logiciel open-source

Un logiciel libre est la même chose qu'un logiciel open-source

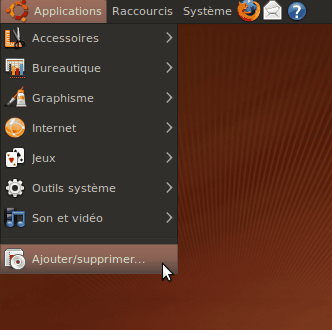

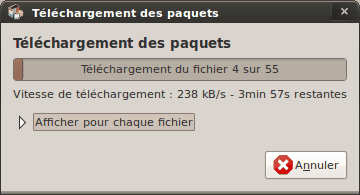

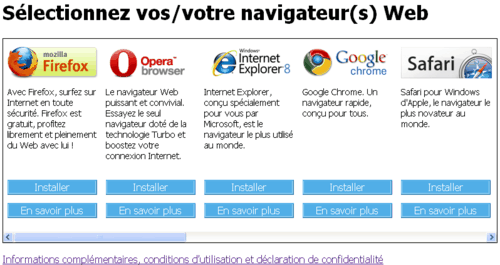

Je peux installer plusieurs

Je peux installer plusieurs

Un disque dur est plus rapide qu'une clé USB.

Un disque dur est plus rapide qu'une clé USB.

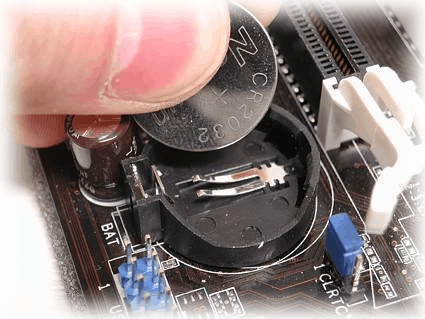

La batterie de mon PC portable, de mon téléphone, ou de ma voiture, doit être entièrement vidée de temps en temps pour que la recharge soit efficace.

La batterie de mon PC portable, de mon téléphone, ou de ma voiture, doit être entièrement vidée de temps en temps pour que la recharge soit efficace.

Les antivirus gratuits ne valent rien.

Les antivirus gratuits ne valent rien.